Kvalifikacija orodja za prevajalnik za funkcionalno varnost in kibernetsko varnost

Leta 2020 je ekonomska komisija Združenih narodov za Evropo objavila uredbo o enotnih določbah o odobritvi vozil v zvezi s sistemom kibernetske varnosti in upravljanja kibernetske varnosti, znanega tudi kot WP.29.

Leta 2020 je ekonomska komisija Združenih narodov za Evropo objavila uredbo o enotnih določbah o odobritvi vozil v zvezi s sistemom kibernetske varnosti in upravljanja kibernetske varnosti, znanega tudi kot WP.29.

V EU, Japonskem, v Koreji in Združenem kraljestvu se ta uredba vključi v zakonodajo za odobritev tipa vozila, s čimer je skladnost s kibernetsko varnostjo, ki ni mogoče zagotoviti za zagotavljanje dostopa do trga.

Čeprav WP.29 ne omenja standarda cestnih vozil ISO/SAE 21434: 2021 -inženirski inženirski inženirski standard, se razume, če lahko OEM in njegova dobavna veriga pokažeta skladnost s tem standardom, potem je mogoče uporabiti skladnost s skladnostjo s skladnostjo s tem Uredba WP.29. Dokazovanje skladnosti s standardom kibernetske varnosti ISO bi moralo zaščititi proizvajalce proizvajalcev proizvajalcev in njihovih dobaviteljev pred odgovornostjo.

Kvalifikacija prevajalnika

Standard ISO 26262 nameni poglavje za merila za določitev zahtevane ravni zaupanja v programsko orodje in ponuja metode za kvalifikacijo orodja za ustvarjanje dokazov, da je primeren za funkcionalni razvoj programske opreme, povezane z varnostjo.

Štiri metode izpolnjujejo programsko orodje: povečano zaupanje pri uporabi; ocena razvojnega procesa; Validacija programskega orodja; in razvoj v skladu z varnostnim standardom.

Za višje ravni celovitosti avtomobilske varnosti (ASIL) sta primerni le slednji dve metodi. Validacija orodja pomeni z uporabo ukrepov za dokazovanje, da programsko orodje izpolnjuje določene zahteve po svojem namenu.

Za izpolnjevanje zahtev za preverjanje orodja ISO 26262 se uporabljata dva različna pristopa. Nekateri dobavitelji prevajalnikov izvajajo lastno potrjevanje orodja in vabijo organ za oceno skladnosti, da potrdijo, da sta orodje in njegova varnostna dokumentacija primerna. Stranka prejme certificirani nabor orodij za prevajalnik in potrebuje le, da uporabi smernice iz varnostnega priročnika, da pokaže, da je primer uporabe združljiv s primerno uporabno uporabo. Drugi prodajalci ponujajo certificirano (v primerjavi s certificiranim) kompiler orodij in metodologijo kvalifikacije orodij s podpornimi orodji in dokumentacijo.

Metodologija kvalifikacij orodij je na splošno certificirana in stranka mora opraviti kvalifikacijo orodja, ki jo je mogoče povzeti kot:

* Določitev primera uporabe za določitev zahtev, ki jih je treba izpolniti z orodjem

* Izbira ustreznih testov za preverjanje teh zahtev

* Izvedba testov in analiza rezultatov testov

* Ustvarjanje varnostne dokumentacije in uporaba smernic iz varnostnih dokumentov.

S tem pristopom obstajajo skriti stroški, kot so učenje metodologije kvalifikacije in s tem povezano orodje, licenciranje potrebnih testnih paketov, izvajanje postopka preverjanja orodja, interakcijo s certifikatorjem in na koncu, kaj storiti, če testi ne uspejo.

Kvalifikacija prevajalnika

Prevajalnik lahko spremeni (optimizira) vedenje programa na načine, ki jih programer ni predvideval. Strukturni nameni razvijalca programske opreme morda ni natančno prikazan v končni predstavitvi izvornega programa in prevajalnik lahko vpliva na varnost programske opreme.

Za razliko od standarda ISO Functional Safety (FUSA) standard ISO Cybersecurity (ISO 21434 Oddelek 5.4.7 Upravljanje orodij) ne določa zahtev za kvalifikacijo orodij. Merila za določitev zahtevane ravni zaupanja v nabor orodja za prevajalnik za razvoj programske opreme, povezane s kibernetsko varnostjo, niso znana in ni določena nobena metoda, ki bi pokazala, da so bila izpolnjena merila, povezana s kibernetsko varnostjo.

Standard ISO vsebuje reference na standard funkcionalnega varnosti ISO. Prevedena metoda validacije orodja standarda ISO 26262 je primerna za kvalifikacijo orodja za prevajalnik, ki se uporablja pri razvoju programske opreme, ki je skladna s regulacijo kibernetske varnosti. Za uporabo te metode je treba vzpostaviti merila za preverjanje orodja za razvoj programske opreme, povezane s kibernetsko varnostjo.

Validacija orodja

Analogno merilom za potrjevanje orodja za funkcionalno varnost, lahko merila za validacijo orodja za kibernetsko varnost določimo kot ukrepe za zagotavljanje dokazov, da programsko orodje ustreza določenim zahtevam za kibernetsko varnost.

Tveganja za kibernetsko varnost, ki jih lahko uvede programsko orodje, in njihovo ustrezno vedenje se analizira z informacijami o možnih posledicah in z ukrepi, da se jih izognemo ali zaznamo.

Preučiti je treba tudi reakcija programskega orodja na nepravilne delovne pogoje.

Proces misije Assurance Engineering (MAE), ki ga je razvil Nacionalna kibernetska varnost FFRDC, se lahko uporabi za določitev zahtev za kibernetsko varnost nabora orodja za prevajalnik. Ta postopek je združljiv z ISO 21434 Poglavje 15 Analiza groženj in metodami ocene tveganja. Če postopek MAE izvede prodajalec orodij in rezultati so opisani v dokumentaciji o varnosti in kibernetski varnosti, to odpravlja potrebo, da uporabnik orodja opravi potrjevanje orodja.

Uporabnik orodja mora oceniti preostalo tveganje, povezano s posebnim primerom uporabe, ki ostane po uporabi smernic.

Dobavitelj orodja mora analizirati reakcijo programskega orodja na nepravilne delovne pogoje s postopkom MAE. Ugotovitve so prevedene v smernice in vključene v priročnik za varnost in kibernetsko varnost orodij. Uporabnik orodja mora izvajati določene smernice in oceniti preostalo tveganje za primer uporabe.

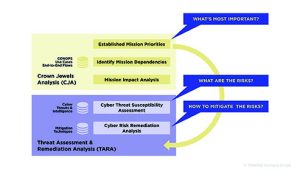

Proces MAE (slika 1) ponuja analitični pristop za prepoznavanje kibernetskih sredstev, ki je najbolj kritična za uresničitev misije, razumejo kibernetske grožnje in s tem povezana tveganja za ta sredstva in izberete ukrepe za omilitev za preprečevanje in/ali boj skozi napade.

Analiza napak in učinkov (FMEA) ter analiza ocene in sanacije grožnje (TARA) zagotavljata celovitost programske opreme uporabnika orodja, ne pa celovitosti nabora orodij prevajalnika v skladu s ciljem ISO 21434 za reševanje kibernetske varnosti pri električni in električni varnosti in Elektronski sistemi znotraj cestnih vozil, kjer sistemi, ki so zunaj vozila, niso v okviru ISO 21434. Celovitost nabora orodij za prevajalnik in datotek, ki jih upravljajo, urejajo drugi standardi, kot je ISO/IEC 27001 (upravljanje informacijske varnosti). Pomembno je, da tako dobavitelj orodij kot uporabnik ustrezata tudi varnostnemu standardu IT.

FMEA se uporablja za prepoznavanje potencialnih tveganj za kibernetsko varnost, ki jih lahko nabor orodij prevajalnika uvede v uporabnikovo programsko opremo. Cilj orodja za prevajalnik je za obnašanje programske opreme, ki je sestavljena tako, da ustreza uporabnikovim namenom tako v običajnih pogojih kot pod pogoji napada kibernetske varnosti. Specifikacija jezika ISO C in C ++ omogoča inženirjem prevajalnikov, da uporabijo transformacije na programski opremi, ki so pravilne na podlagi legalistične razlage standardov ISO C in C ++, vendar bi presenetile številne programske programerje. Zato je koristno, če FMEA izvede skupina inženirjev, ki poglobljeno razumejo zahteve prevajalnikov, arhitekturo, oblikovanje in izvajanje. Za vsak identificirani način okvare je treba zagotoviti prvi ali več ublažitvenih ukrepov za zmanjšanje tveganja.

Tara metodologija identificira in ocenjuje kibernetske ranljivosti in izbere protiukrepe za ublažitev teh ranljivosti. Metodologija je združljiva z zahtevami ISO 21434.

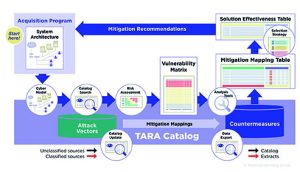

Delovni tok Tara (slika 2) uporablja sistemske tehnične podrobnosti za izdelavo kibernetskega modela sistemske arhitekture. To je osnova za iskanje kataloga za verodostojne napadalne vektorje. Skupna baza podatkov o vzorcu napadov in klasifikacij je mogoče uporabiti, seznam napadov vektorjev pa je filtriran in razvrščen glede na ocenjeno tveganje. Seznam ranljivosti je kombiniran s podatki o blažitvi preslikave iz kataloga, da se določi začetni seznam protiukrepov, ki se filtrirajo in razvrstijo na podlagi ocenjenih stroškov uporabnosti in življenjskega cikla, kar ustvari tabelo za ublažitev preslikave.

Delovni tok Tara (slika 2) uporablja sistemske tehnične podrobnosti za izdelavo kibernetskega modela sistemske arhitekture. To je osnova za iskanje kataloga za verodostojne napadalne vektorje. Skupna baza podatkov o vzorcu napadov in klasifikacij je mogoče uporabiti, seznam napadov vektorjev pa je filtriran in razvrščen glede na ocenjeno tveganje. Seznam ranljivosti je kombiniran s podatki o blažitvi preslikave iz kataloga, da se določi začetni seznam protiukrepov, ki se filtrirajo in razvrstijo na podlagi ocenjenih stroškov uporabnosti in življenjskega cikla, kar ustvari tabelo za ublažitev preslikave.

Protiukrepi so izbrani na podlagi stroškov in stopnje tolerance na tveganje, da ustvari tabelo učinkovitosti rešitve, ki navaja priporočene protiukrepe/omilitve in vsebuje podrobnosti o učinkovitosti vsakega protiukrepa glede na obseg ocenjenih ranljivosti. Uporabljajo se lahko tudi informacije iz drugih baz podatkov, kot sta CWE (vrste programske in strojne šibkosti) in CVE (razkrite ranljivosti kibernetske varnosti).

Dinamična narava kibernetske varnosti pomeni redno ponavljanje zgornjih analiz.

Rezultat FMEA in Tara

Ranljivosti, ki jih povzroča prevajalnik, je mogoče razvrstiti kot povezane s standardnimi razredi ranljivosti, napadi stranskih kanalov, nedefiniranim vedenjem in vztrajnimi kršitvami stanja. Pridružene omilitve so zahteve, povezane s kibernetsko varnostjo, ki jih mora izvajati prodajalec orodij. Sem spadajo zaščita pred napadi, ki se spuščajo zložene, prek kanarjev, nameščenih na prevajalniku, ukrepi za odkrivanje pretoka pufra ali določbe za podporo randomizacije pomnilnika.

Uporabnik orodja mora izpolnjevati splošne smernice za kodiranje in smernice, značilne za uporabo določenega nabora orodij za prevajalnik. Skladnost združenja za zanesljivost programske opreme za motorno industrijo se šteje za minimalno, spoštovanje smernic za kodiranje SEI CERT C/C ++ pa zagotavlja bolj celovito preventivo. Smernice za določeno nabor orodij prevajalnika so v veliki meri odvisne od optimizacije prodajalca prevajalnika.

Nekateri prodajalci trdijo, da zahteve FUSA in kibernetske varnosti zavirajo vse optimizacije, ki jih uporablja prevajalnik, nekateri razvijalci prevajalnikov

Sredino držijo tisti, ki menijo, da optimizacije ni treba uvesti FUSA in kibernetske varnosti, če in samo, če prevajalnik zagotavlja zadostne diagnostične informacije o uporabljenih optimizacijah, da uporabnik orodja seznani z morebitnimi posledicami.