Qualificazione dello strumento compilatore per la sicurezza funzionale e la sicurezza informatica

Nel 2020 la Commissione economica delle Nazioni Unite per l'Europa ha pubblicato il regolamento sulle disposizioni uniformi in merito all'approvazione dei veicoli per quanto riguarda il sistema di sicurezza informatica e di sicurezza informatica, noto anche come WP.29.

Nel 2020 la Commissione economica delle Nazioni Unite per l'Europa ha pubblicato il regolamento sulle disposizioni uniformi in merito all'approvazione dei veicoli per quanto riguarda il sistema di sicurezza informatica e di sicurezza informatica, noto anche come WP.29.

Nell'UE, nel Giappone, in Corea e nel Regno Unito, questo regolamento è incorporato nella legislazione per l'approvazione del tipo di veicolo, rendendo la conformità della sicurezza informatica non negoziabile per garantire l'accesso al mercato.

Sebbene WP.29 non menzionasse i veicoli stradali ISO/SAE 21434: 2021 -Standard di ingegneria della sicurezza della sicurezza Regolamento WP.29. Dimostrare la conformità allo standard ISO Cybersecurity dovrebbe proteggere gli OEM e i loro fornitori dalla responsabilità.

Qualificazione del compilatore

Lo standard ISO 26262 dedica un capitolo ai criteri per determinare il livello richiesto di fiducia in uno strumento software e fornisce metodi per qualificare lo strumento per creare prove che è adatto per essere utilizzato per lo sviluppo del software relativo alla sicurezza funzionale.

Quattro metodi qualificano uno strumento software: maggiore fiducia dall'uso; valutazione del processo di sviluppo; convalida dello strumento software; e sviluppo secondo uno standard di sicurezza.

Per livelli di integrità della sicurezza automobilistica più elevati (ASIL), sono adatti solo gli ultimi due metodi. Convalida dello strumento significa utilizzare le misure per dimostrare che lo strumento software soddisfa i requisiti specificati per il suo scopo.

Vengono utilizzati due diversi approcci per soddisfare i requisiti di validazione dello strumento ISO 26262. Alcuni fornitori di compilatore eseguono internamente la convalida dello strumento e invitano un organo di valutazione della conformità per certificare che lo strumento e la sua documentazione di sicurezza siano adatti allo scopo. Il cliente riceve un set di strumenti del compilatore certificato e deve solo applicare le linee guida dal manuale di sicurezza per dimostrare che il caso d'uso è compatibile con un caso d'uso qualificato. Altri fornitori offrono un set di strumenti compilatori certificabile (contro certificato) più una metodologia di qualificazione degli strumenti con strumenti di supporto e documentazione.

La metodologia di qualificazione dello strumento è generalmente certificata e il cliente deve eseguire la qualifica dello strumento, che può essere riassunta come:

* Specificare il caso d'uso per definire i requisiti da soddisfare dallo strumento

* Selezione dei test appropriati per verificare tali requisiti

* Esecuzione dei test e analizzare i risultati dei test

* Generare la documentazione di sicurezza e applicare la guida dai documenti di sicurezza.

Esistono costi nascosti con questo approccio, come l'apprendimento della metodologia di qualificazione e gli strumenti associati, le licenze per le suite dei test necessari, eseguendo il processo di convalida dello strumento, interagendo con il certificatore e, infine, cosa fare se i test falliscono.

Qualificazione del compilatore

Un compilatore può modificare (ottimizzare) il comportamento di un programma in modi in cui il programmatore non ha previsto. L'intenzione strutturale dello sviluppatore di software potrebbe non essere accuratamente rappresentato nella rappresentazione finale del programma di origine e il compilatore può influire sulla sicurezza del software.

A differenza dello standard FUSA (ISO Functional Safety), lo standard ISO Cybersecurity (ISO 21434 Sezione 5.4.7 Gestione degli strumenti) non specifica i requisiti di qualificazione degli strumenti. I criteri per determinare il livello di fiducia richiesto in un set di strumenti del compilatore per lo sviluppo del software relativo alla sicurezza informatica sono sconosciuti e non è stato specificato alcun metodo per dimostrare che i criteri relativi alla sicurezza informatica sono stati soddisfatti.

Lo standard ISO contiene riferimenti allo standard di sicurezza funzionale ISO. Il metodo di validazione dello strumento comprovato dello standard ISO 26262 è adatto per qualificare un set di strumenti del compilatore utilizzato nello sviluppo di un software conforme alla regolamentazione della sicurezza informatica. Per applicare questo metodo, è necessario stabilire i criteri di convalida dello strumento per lo sviluppo del software relativo alla sicurezza informatica.

Convalida degli strumenti

Analogamente ai criteri di validazione dello strumento per la sicurezza funzionale, i criteri per la convalida degli strumenti per la sicurezza informatica possono essere specificati come misure per fornire prove che lo strumento software è conforme ai requisiti specificati di sicurezza informatica.

I rischi di sicurezza informatica che possono essere introdotti dallo strumento software e i loro comportamenti corrispondenti devono essere analizzati con informazioni su possibili conseguenze e con misure per evitarli.

È inoltre esaminata la reazione dello strumento software alle condizioni operative anomale.

Il processo di ingegneria della Mission Assurance (MAE) sviluppato dal National Cyber Security FFRDC può essere utilizzato per specificare i requisiti di sicurezza informatica del set di strumenti del compilatore. Questo processo è compatibile con ISO 21434 Capitolo 15 Analisi delle minacce e metodi di valutazione del rischio. Se il processo MAE viene eseguito dal fornitore dello strumento e i risultati sono descritti nella documentazione di sicurezza e sicurezza informatica, ciò elimina la necessità per l'utente dello strumento di eseguire una convalida dello strumento.

L'utente dello strumento deve valutare il rischio residuo associato al caso d'uso specifico che rimane dopo aver applicato le linee guida.

Il fornitore di strumenti deve analizzare la reazione dello strumento software alle condizioni operative anomale utilizzando il processo MAE. I risultati sono tradotti in linee guida e inclusi nel manuale di sicurezza e sicurezza informatica degli strumenti. L'utente dello strumento deve implementare le linee guida fornite e valutare il rischio residuo per un caso d'uso.

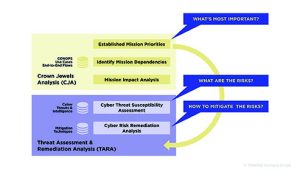

Il processo MAE (Figura 1) fornisce un approccio analitico per identificare le attività informatiche più critiche per la realizzazione della missione, comprendere le minacce informatiche e i rischi associati a tali attività e le misure di mitigazione selezionate per prevenire e/o combattere attraverso gli attacchi.

Un'analisi della modalità di fallimento e degli effetti (FMEA) e un'analisi della valutazione e delle relazioni delle minacce (TARA) garantiscono l'integrità del software dell'utente dello strumento, piuttosto che l'integrità del set di strumenti del compilatore in linea con l'obiettivo di ISO 21434 per affrontare la sicurezza informatica e elettrica e elettrica I sistemi elettronici all'interno dei veicoli stradali in cui i sistemi esterni al veicolo non rientrano nell'ambito di ambito di ISO 21434. L'integrità del set di strumenti del compilatore e dei file gestiti è regolata da altri standard come ISO/IEC 27001 (gestione della sicurezza delle informazioni). È importante che sia il fornitore di strumenti che l'utente rispettano anche uno standard di sicurezza IT.

L'FMEA viene utilizzato per identificare i potenziali rischi di sicurezza informatica che il set di strumenti del compilatore può introdurre nel software dell'utente. L'obiettivo dello strumento del compilatore è per il comportamento del software che viene compilato per soddisfare le intenzioni dell'utente in entrambe le condizioni normali e in condizioni di attacco di sicurezza informatica. La specifica del linguaggio ISO C e C ++ consente agli ingegneri del compilatore di applicare trasformazioni sul software corretto in base a un'interpretazione legalistica degli standard ISO C e C ++, ma che sorprenderebbero molti programmatori di software. È quindi utile se l'FMEA viene eseguito da un team di ingegneri che hanno una comprensione approfondita dei requisiti, dell'architettura, della progettazione e dell'implementazione dei compilatori. Per ciascuna modalità di guasto identificata è necessario fornire una o più misure di mitigazione per ridurre il rischio.

La metodologia Tara identifica e valuta le vulnerabilità informatiche e seleziona contromisure per mitigare tali vulnerabilità. La metodologia è compatibile con i requisiti di ISO 21434.

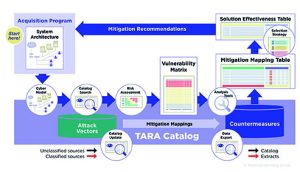

Il flusso di lavoro Tara (Figura 2) utilizza i dettagli tecnici del sistema per costruire un modello informatico dell'architettura del sistema. Ciò fornisce una base per la ricerca del catalogo per i vettori di attacco plausibili. Il database di enumerazioni e classificazioni dei modelli di attacco comune può essere utilizzato e l'elenco dei vettori di attacco viene filtrato e classificato in base al rischio valutato. L'elenco delle vulnerabilità è combinato con i dati di mappatura della mitigazione del catalogo per identificare un elenco iniziale di contromisure, che viene filtrato e classificato in base al costo di utilità e al ciclo di vita valutato, producendo una tabella di mappatura della mitigazione.

Il flusso di lavoro Tara (Figura 2) utilizza i dettagli tecnici del sistema per costruire un modello informatico dell'architettura del sistema. Ciò fornisce una base per la ricerca del catalogo per i vettori di attacco plausibili. Il database di enumerazioni e classificazioni dei modelli di attacco comune può essere utilizzato e l'elenco dei vettori di attacco viene filtrato e classificato in base al rischio valutato. L'elenco delle vulnerabilità è combinato con i dati di mappatura della mitigazione del catalogo per identificare un elenco iniziale di contromisure, che viene filtrato e classificato in base al costo di utilità e al ciclo di vita valutato, producendo una tabella di mappatura della mitigazione.

Le contromisure sono selezionate in base al costo e al livello di tolleranza al rischio per creare una tabella di efficacia della soluzione che elenca contromisure/mitigazioni raccomandate e fornisce dettagli sull'efficacia di ciascuna contromisura sulla gamma di vulnerabilità valutate. È inoltre possibile utilizzare informazioni da altri database, come il CWE (software e i tipi di debolezza hardware) e CVE (vulnerabilità della sicurezza informatica divulgata).

La natura dinamica della sicurezza informatica significa che è necessaria una ripetizione regolare delle analisi di cui sopra.

Il risultato di FMEA e Tara

Le vulnerabilità indotte dal compilatore possono essere classificate come correlate a classi di vulnerabilità standard, attacchi del canale laterale, comportamento indefinito e violazioni statali persistenti. Le mitigazioni associate sono requisiti relativi alla sicurezza informatica che devono essere implementati dal fornitore dello strumento. Questi includono la protezione contro gli attacchi di shashing dello stack tramite il compilatore collocato-canali, misure per rilevare il cuscinetto o disposizioni per supportare la randomizzazione del layout della memoria.

L'utente dello strumento è tenuto a soddisfare le linee guida e le linee guida di codifica generiche specifiche per l'utilizzo del determinato set di strumenti del compilatore. La conformità Association Association Association Association Association (MISRA) è considerata minima e l'adesione alle linee guida di codifica SEI CTR C/C ++ fornisce una prevenzione più completa. Le linee guida per un determinato set di strumenti del compilatore dipendono in gran parte dall'ottimizzazione da parte del fornitore del compilatore.

Alcuni fornitori affermano che i requisiti di FUSA e di sicurezza informatica inibiscono tutte le ottimizzazioni applicate dal compilatore, mentre alcuni sviluppatori di compilatore applicano un'interpretazione molto legalistica dello standard ISO C e considerano i rischi di sicurezza informatica indotta dal compilatore come un effetto collaterale dell'utente .

La via di mezzo è detenuta da coloro che credono che le ottimali non debbano introdurre rischi FUSA e di sicurezza informatica se, e solo se il compilatore fornisce sufficienti informazioni diagnostiche sulle ottimali applicate per rendere consapevole l'utente dello strumento delle possibili conseguenze.