Compiler Tool Qualifikation für funktionale Sicherheit und Cybersicherheit

Im Jahr 2020 veröffentlichte die Wirtschaftskommission der Vereinten Nationen die Verordnung über einheitliche Bestimmungen in Bezug auf die Zulassung von Fahrzeugen in Bezug auf Cybersicherheit und Cybersicherheitsmanagementsystem, auch bekannt als WP.29.

Im Jahr 2020 veröffentlichte die Wirtschaftskommission der Vereinten Nationen die Verordnung über einheitliche Bestimmungen in Bezug auf die Zulassung von Fahrzeugen in Bezug auf Cybersicherheit und Cybersicherheitsmanagementsystem, auch bekannt als WP.29.

In der EU, Japan, Korea und Großbritanniens wird diese Verordnung in die Rechtsvorschriften zur Genehmigung des Fahrzeugtyps aufgenommen, wodurch die Einhaltung der Cybersicherheit als nicht verhandelbar für die Sicherung des Marktzugangs aufgenommen wird.

Obwohl WP.29 nicht den ISO/SAE 21434: 2021 Road Vehicles -Cybersecurity Engineering Standard erwähnt, wird davon ausgegangen WP.29 Regulation. Die Einhaltung des ISO -Cybersicherheitsstandards sollte OEMs und ihre Lieferanten vor der Haftung schützen.

Compiler -Qualifikation

Der ISO 26262-Standard widmet ein Kapitel den Kriterien, um das erforderliche Vertrauen in ein Software-Tool zu bestimmen, und bietet Methoden zum Qualifizieren des Tools, um Beweise dafür zu erstellen, dass es für die funktionale Sicherheitsförderungsentwicklung geeignet ist.

Vier Methoden qualifizieren ein Software -Tool: Verbessertes Vertrauen durch die Verwendung; Bewertung des Entwicklungsprozesses; Validierung des Softwaretools; und Entwicklung gemäß einem Sicherheitsstandard.

Für höhere Automobilsicherheitsintegritätsniveaus (ASIL) sind nur die beiden letztgenannten Methoden geeignet. Werkzeugvalidierung bedeutet, Maßnahmen zu verwenden, um zu beweisen, dass das Software -Tool die angegebenen Anforderungen für seinen Zweck erfüllt.

Zwei verschiedene Ansätze werden verwendet, um die ISO 26262 -Tool -Validierungsanforderungen zu erfüllen. Einige Compiler-Lieferanten führen die Toolvalidierung intern aus und laden eine Konformitätsbewertungsbehörde ein, um zu bestätigen, dass das Tool und seine Sicherheitsdokumentation für Zwecke geeignet sind. Der Kunde erhält ein zertifiziertes Compiler -Toolset und muss nur die Richtlinien aus dem Sicherheitshandbuch anwenden, um zu zeigen, dass der Anwendungsfall mit einem qualifizierten Anwendungsfall kompatibel ist. Andere Anbieter bieten eine zertifizierbare (gegen zertifizierte) Compiler Toolset sowie eine Tool -Qualifikationsmethode mit unterstützenden Tools und Dokumentation an.

Die Werkzeugqualifikationsmethode ist im Allgemeinen zertifiziert und der Kunde muss die Tool -Qualifikation durchführen, die zusammengefasst werden kann:

* Geben Sie den Anwendungsfall an, um die Anforderungen zu definieren, die vom Tool erfüllt werden sollen

* Auswählen der entsprechenden Tests, um diese Anforderungen zu überprüfen

* Durchführen der Tests und Analyse der Testergebnisse

* Erstellen der Sicherheitsdokumentation und Anwendung der Anleitung aus den Sicherheitsdokumenten.

Mit diesem Ansatz gibt es versteckte Kosten, z. B. das Erlernen der Qualifikationsmethode und die damit verbundenen Werkzeuge, die Lizenzierung der erforderlichen Testsuiten, die Durchführung des Werkzeugvalidierungsprozesses, die Interaktion mit dem Zertifizierer und schließlich, was zu tun ist, wenn Tests fehlschlagen.

Compiler -Qualifikation

Ein Compiler kann das Verhalten eines Programms auf eine Weise ändern (optimieren), die der Programmierer nicht vorhersehte. Die strukturelle Absicht des Softwareentwicklers wird möglicherweise nicht genau in der endgültigen Darstellung des Quellprogramms dargestellt, und der Compiler kann die Sicherheit der Software beeinflussen.

Im Gegensatz zum FUSA -Standard (ISO Functional Safety) enthält der ISO -Cybersecurity -Standard (ISO 21434 Abschnitt 5.4.7 Werkzeugverwaltung) keine Anforderungen an die Qualifikationsanforderungen. Die Kriterien zur Bestimmung des erforderlichen Vertrauensniveaus in ein Compiler -Toolset für die Entwicklung von Cybersicherheitssoftware sind unbekannt und es wird keine Methode angegeben, um zu zeigen, dass die Cybersicherheitskriterien erfüllt sind.

Der ISO -Standard enthält Verweise auf den ISO -Funktionssicherheitsstandard. Die bewährte Tool -Validierungsmethode des ISO 26262 -Standards ist geeignet, um ein Compiler -Toolset zu qualifizieren, das bei der Entwicklung einer Cybersecurity -Regulierungssoftware verwendet wird. Um diese Methode anzuwenden, müssen die Tool-Validierungskriterien für die Entwicklung der Cybersicherheitssoftware festgelegt werden.

Werkzeugvalidierung

Analog zu den Tool -Validierungskriterien für die Funktionssicherheit können die Kriterien für die Toolvalidierung für die Cybersicherheit als Maßnahmen angegeben werden, um Beweise dafür zu liefern, dass das Software -Tool den angegebenen Anforderungen an die Cybersicherheit entspricht.

Die Cybersicherheitsrisiken, die vom Software -Tool und ihren entsprechenden Verhaltensweisen eingeführt werden können, müssen mit Informationen über mögliche Konsequenzen und mit Maßnahmen zur Vermeidung oder Erkennung analysiert werden.

Die Reaktion des Softwaretools auf anomale Betriebsbedingungen ist ebenfalls zu untersuchen.

Der von der National Cyber Security FFRDC entwickelte Mission Assurance Engineering (MAE) -Prozess kann verwendet werden, um die Cybersecurity -Anforderungen des Compiler -Toolsets anzugeben. Dieser Prozess ist mit ISO 21434 Kapitel 15 Bedrohungsanalyse und Risikobewertungsmethoden kompatibel. Wenn der MAE -Prozess vom Tool -Anbieter durchgeführt wird und die Ergebnisse in der Dokumentation von Sicherheit und Cybersicherheit beschrieben werden, muss der Toolbenutzer eine Toolvalidierung durchführen.

Der Tool -Benutzer muss das verbleibende Risiko bewerten, das mit dem spezifischen Anwendungsfall verbunden ist, der nach Anwendung der Richtlinien verbleibt.

Der Werkzeuglieferant muss die Reaktion des Softwaretools auf anomale Betriebsbedingungen unter Verwendung des MAE -Prozesss analysieren. Die Ergebnisse werden in Richtlinien übersetzt und in das Sicherheits- und Cybersicherheitshandbuch der Werkzeuge enthalten. Der Tool -Benutzer muss die bereitgestellten Richtlinien implementieren und das Restrisiko für einen Anwendungsfall bewerten.

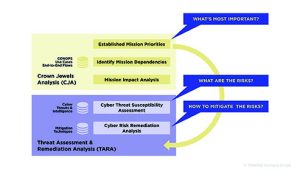

Der MAE -Prozess (Abbildung 1) bietet einen analytischen Ansatz zur Ermittlung der Cyber -Vermögenswerte, die für die Mission am wichtigsten sind, die Cyber -Bedrohungen und die damit verbundenen Risiken für diese Vermögenswerte verstehen und Minderungsmaßnahmen ausgewählt haben, um Angriffe zu verhindern und/oder zu bekämpfen.

Eine Ausfallmodus und Effektanalyse (FMEA) und eine Bedrohungsbewertung und -analyse (TARA) stellen die Integrität der Software des Werkzeugbenutzers und nicht die Integrität des Compiler -Tools im Einklang mit dem Ziel von ISO 21434 zur Bekämpfung der Cybersicherheit in elektrischer und Elektronische Systeme innerhalb von Straßenfahrzeugen, in denen Systeme außerhalb des Fahrzeugs nicht im Rahmen von ISO 21434 liegen. Die Integrität des Compiler -Toolsets und der betriebenen Dateien wird nach anderen Standards wie ISO/IEC 27001 (Informationssicherheitsmanagement) regiert. Es ist wichtig, dass sowohl der Werkzeuglieferant als auch der Benutzer auch einen IT -Sicherheitsstandard entsprechen.

Die FMEA wird verwendet, um die potenziellen Cybersicherheitsrisiken zu identifizieren, die das Compiler -Toolset in die Software des Benutzers einführen kann. Das Ziel des Compiler -Tools ist das Verhalten der Software, die zusammengestellt wird, um die Absichten des Benutzers unter normalen Bedingungen und unter Cybersecurity -Angriffsbedingungen zu erfüllen. Die ISO C- und C ++ - Sprachspezifikation ermöglicht es Compiler -Ingenieuren, Transformationen auf die Software anzuwenden, die auf der Grundlage einer legalistischen Interpretation der ISO C- und C ++ - Standards korrekt sind, aber viele Softwareprogrammierer überraschen würden. Es ist daher vorteilhaft, wenn die FMEA von einem Team von Ingenieuren ausgeführt wird, die ein umfassendes Verständnis der Anforderungen, Architektur, Design und Implementierung der Compiler haben. Für jeden identifizierten Fehlermodus muss ein oder mehrere Minderungsmaßnahmen zur Verringerung des Risikos gewährt werden.

Die Tara -Methodik identifiziert und bewertet Cyber -Schwachstellen und wählt Gegenmaßnahmen aus, um diese Schwachstellen zu mildern. Die Methodik ist mit den Anforderungen von ISO 21434 kompatibel.

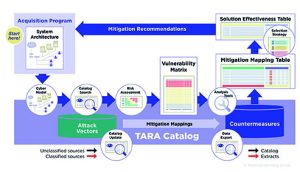

Der Tara -Workflow (Abbildung 2) verwendet technische Systeme, um ein Cybermodell der Systemarchitektur zu konstruieren. Dies bietet eine Grundlage für die Suche nach dem Katalog nach plausiblen Angriffsvektoren. Die gemeinsame Datenbank für Angriffsmuster und Klassifizierungen kann verwendet werden, und die Liste der Angriffsvektoren wird nach bewertetem Risiko filtriert und eingestuft. Die Liste der Schwachstellen wird mit Minderungszuordnungsdaten aus dem Katalog kombiniert, um eine anfängliche Liste der Gegenmaßnahmen zu identifizieren, die basierend auf bewerteten Nutzen- und Lebenszykluskosten filtriert und eingestuft werden, wodurch eine Minderungstabelle erzeugt wird.

Der Tara -Workflow (Abbildung 2) verwendet technische Systeme, um ein Cybermodell der Systemarchitektur zu konstruieren. Dies bietet eine Grundlage für die Suche nach dem Katalog nach plausiblen Angriffsvektoren. Die gemeinsame Datenbank für Angriffsmuster und Klassifizierungen kann verwendet werden, und die Liste der Angriffsvektoren wird nach bewertetem Risiko filtriert und eingestuft. Die Liste der Schwachstellen wird mit Minderungszuordnungsdaten aus dem Katalog kombiniert, um eine anfängliche Liste der Gegenmaßnahmen zu identifizieren, die basierend auf bewerteten Nutzen- und Lebenszykluskosten filtriert und eingestuft werden, wodurch eine Minderungstabelle erzeugt wird.

Gegenmaßnahmen werden auf der Grundlage der Kosten und des Risikotoleranzs ausgewählt, um eine Lösungseffektivitätstabelle zu erstellen, in der empfohlene Gegenmaßnahmen/Minderungen aufgeführt sind und Details zur Wirksamkeit jeder Gegenmaßnahme über den Bereich der bewerteten Schwachstellen enthalten. Informationen aus anderen Datenbanken wie CWE (Software- und Hardware -Schwächentypen) und CVE (offengelegte Cybersecurity -Schwachstellen) können ebenfalls verwendet werden.

Die dynamische Natur der Cybersicherheit bedeutet eine regelmäßige Wiederholung der obigen Analysen.

Das Ergebnis von FMEA und Tara

Compiler-induzierte Sicherheitslücken können als im Zusammenhang mit Standard-Sicherheitsklassen, Nebenkanalangriffen, undefiniertem Verhalten und anhaltenden staatlichen Verstößen eingestuft werden. Die damit verbundenen Minderungen sind Cybersicherheitsanforderungen, die vom Tool-Anbieter implementiert werden müssen. Dazu gehören der Schutz vor Stack-Smashing-Angriffen über Compiler-platzierte Stapel-Kanaries, Maßnahmen zur Erkennung von Puffer-Überfluss oder Bestimmungen zur Unterstützung des Speicherlayout-Randomisierung.

Der Tool -Benutzer muss generische Codierungsrichtlinien und Richtlinien erfüllen, die für die verwendete Compiler Toolset spezifisch sind. Die Einhaltung der Automobilindustrie Software Reliability Association (MISRA) wird als Minimum angesehen, und die Einhaltung von SEI -Zertifikaten C/C ++ - Codierungsrichtlinien bietet umfassendere Prävention. Die Richtlinien für ein bestimmtes Compiler -Toolset hängen weitgehend von der Optimierung des Compiler -Anbieters ab.

Einige Anbieter behaupten, dass die Anforderungen an die FUSA- und Cybersicherheit alle vom Compiler angewendeten Optimierungen hemmen, während einige Compiler-Entwickler eine sehr legalistische Interpretation des ISO-C-Standards anwenden und Compiler-induzierte Cybersicherheitsrisiken als Nebeneffekt des Benutzers in Betracht ziehen. .

Der Mittelweg wird von denjenigen gehalten, die glauben, dass Optimierungen keine FUSA- und Cybersicherheitsrisiken einführen müssen, wenn der Compiler ausreichend diagnostische Informationen über die angewandten Optimierungen liefert, um den Benutzer des Tools auf mögliche Konsequenzen aufmerksam zu machen.