Kvalifikace nástroje kompilátoru pro funkční bezpečnost a kybernetickou bezpečnost

V roce 2020 vydala ekonomická komise OSN pro Evropu nařízení o jednotných ustanoveních týkajících se schválení vozidel, pokud jde o systém řízení kybernetické bezpečnosti a řízení kybernetické bezpečnosti, známé také jako WP.29.

V roce 2020 vydala ekonomická komise OSN pro Evropu nařízení o jednotných ustanoveních týkajících se schválení vozidel, pokud jde o systém řízení kybernetické bezpečnosti a řízení kybernetické bezpečnosti, známé také jako WP.29.

V EU, Japonsku, Koreji a Velké Británii je toto nařízení začleněno do právních předpisů o schválení typu vozidla, což způsobuje dodržování kybernetické bezpečnosti jako neelegotivatelné pro zajištění přístupu na trh.

Ačkoli WP.29 nezmiňuje standard ISO/SAE 21434: 2021 Road -Cybersecurity Engineering Standard, rozumí se, že pokud OEM a jeho dodavatelský řetězec může prokázat soulad s tímto standardem, pak lze tento soulad použít k prokázání shody s Regulace WP.29. Prokázání dodržování standardu ISO kybernetické bezpečnosti by mělo chránit OEM a jejich dodavatele před odpovědností.

Kvalifikace kompilátoru

Standard ISO 26262 věnuje kapitolu kritériím pro určení požadované úrovně důvěry v softwarový nástroj a poskytuje metody pro kvalifikaci nástroje k vytvoření důkazů, že je vhodný pro vývoj softwaru související s funkční bezpečností.

Čtyři metody kvalifikují softwarový nástroj: zvýšená důvěra při použití; hodnocení vývojového procesu; ověření softwarového nástroje; a vývoj v souladu s bezpečnostním standardem.

Pro vyšší úrovně integrity bezpečnosti automobilů (ASIL) jsou vhodné pouze dvě metody. Ověření nástroje znamená použití opatření k prokázání, že softwarový nástroj splňuje stanovené požadavky pro svůj účel.

K splnění požadavků na ověření nástroje ISO 26262 se používají dva různé přístupy. Někteří dodavatelé kompilátorů provádějí vlastní ověření nástrojů a vyzývají orgán pro hodnocení shody, aby potvrdili, že nástroj a jeho bezpečnostní dokumentace jsou vhodné pro účely. Zákazník obdrží certifikovanou sadu nástrojů pro kompilátor a potřebuje pouze použít pokyny z bezpečnostní příručky, aby ukázal, že případ použití je kompatibilní s kvalifikovaným případem použití. Ostatní dodavatelé nabízejí certifikovatelnou (versus certifikovanou) sadu kompilátorů plus metodiku kvalifikace nástroje s podpůrnými nástroji a dokumentací.

Metodika kvalifikace nástroje je obecně certifikována a zákazník musí provést kvalifikaci nástroje, kterou lze shrnout jako:

* Zadání případu použití pro definování požadavků, které mají být splněny nástrojem

* Výběr příslušných testů pro ověření těchto požadavků

* Provádění testů a analýzy výsledků testu

* Generování bezpečnostní dokumentace a použití pokynů z bezpečnostních dokumentů.

S tímto přístupem existují skryté náklady, jako je učení metodologie kvalifikace a související nástroje, licencování potřebných testů apartmá, provádění procesu ověření nástroje, interakce s certifikátorem a konečně, co dělat, pokud testy selhají.

Kvalifikace kompilátoru

Kompilátor může modifikovat (optimalizovat) chování programu způsobem, který programátor nepředvídal. Strukturální záměr vývojáře softwaru nemusí být přesně zobrazen v konečné reprezentaci zdrojového programu a kompilátor může ovlivnit zabezpečení softwaru.

Na rozdíl od standardu ISO funkční bezpečnosti (FUSA) standard ISO Cybersecurity Standard (ISO 21434 Sekce 5.4.7 Správa nástrojů) nespecifikuje požadavky na kvalifikaci nástroje. Kritéria pro stanovení požadované úrovně důvěry v sadu nástrojů kompilátoru pro vývoj softwaru souvisejícího s kybernetickou bezpečností nejsou známa a není stanovena žádná metoda, která by prokázala, že byla splněna kritéria související s kybernetickou bezpečností.

Standard ISO obsahuje odkazy na standard Funkční bezpečnosti ISO. Osvědčená metoda validace nástrojů standardu ISO 26262 je vhodná pro kvalifikaci sady nástrojů pro kompilátor používanou při vývoji softwaru pro regulaci kybernetické bezpečnosti. Za účelem použití této metody je třeba vytvořit kritéria pro ověření nástrojů pro vývoj softwaru souvisejícího s kybernetickou bezpečností.

Ověření nástroje

Analogické kritérii ověřování nástrojů pro funkční bezpečnost lze kritéria pro ověření nástrojů pro kybernetickou bezpečnou bezpečnost stanovena jako opatření k poskytnutí důkazů, že softwarový nástroj splňuje stanovené požadavky na kybernetickou bezpečnost.

Rizika kybernetické bezpečnosti, která mohou být zavedena softwarovým nástrojem a jejich odpovídající chování, se analyzují s informacemi o možných důsledcích a s opatřeními, která se jim vyvarují nebo detekují.

Rovněž musí být zkoumána reakce softwarového nástroje na neobvyklé provozní podmínky.

Proces Mission Assurance Engineering Engineering Engineering (MAE) vyvinutý Národním Cyber Security FFRDC lze použít ke stanovení požadavků na kybernetickou bezpečnost sady nástrojů pro kompilátor. Tento proces je kompatibilní s ISO 21434 Kapitola 15 Analýza hrozeb a metodami hodnocení rizik. Pokud je proces MAE prováděn dodavatelem nástrojů a výsledky jsou popsány v dokumentaci o bezpečnosti a kybernetické bezpečnosti, eliminuje to potřebu uživatele nástroje provést ověření nástroje.

Uživatel nástroje musí posoudit zbytkové riziko spojené s konkrétním případem použití, které zůstává po uplatňování pokynů.

Dodavatel nástroje musí analyzovat reakci softwarového nástroje na neobvyklé provozní podmínky pomocí procesu MAE. Zjištění jsou přeložena do pokynů a zahrnuta do příručky pro bezpečnost a kybernetickou bezpečnost nástrojů. Uživatel nástroje musí implementovat poskytnuté pokyny a posoudit zbytkové riziko pro případ použití.

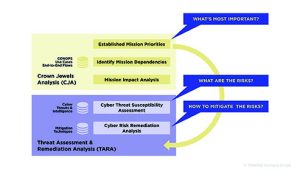

Proces MAE (obrázek 1) poskytuje analytický přístup k identifikaci kybernetických aktiv nejdůležitější pro splnění mise, porozumění kybernetickým hrozbám a souvisejícím rizikům pro tato aktiva a výběru opatření ke zmírnění, aby se zabránilo a/nebo bojovalo prostřednictvím útoků.

Režim selhání a analýza efektů (FMEA) a hodnocení hrozeb a analýzy sanace (TARA) zajišťují spíše integritu softwaru uživatele nástroje než integritu sady nástrojů kompilátoru v souladu s cílem ISO 21434 za účelem řešení kybernetické bezpečnosti v elektrickém a elektrickém a elektrickém a elektrickém a elektrickém a elektricky a elektricky a elektricky a elektřinu a Elektronické systémy v silničních vozidlech, kde systémy vnější k vozidlu nejsou v rámci rozsahu ISO 21434. Integrita sady nástrojů kompilátoru a souborů provozovaných, se řídí jinými standardy, jako je ISO/IEC 27001 (správa informační zabezpečení). Je důležité, aby dodavatel i uživatel nástroje také dodržoval standard IT bezpečnosti.

FMEA se používá k identifikaci potenciálních rizik kybernetické bezpečnosti, která může nástroje kompilátoru zavést do softwaru uživatele. Cílem nástroje kompilátoru je chování sestaveného softwaru, který splňuje záměry uživatele za normálních podmínek i za podmínek útoku na kybernetickou bezpečnost. Specifikace jazyka ISO C a C ++ umožňuje inženýrům kompilátorů aplikovat transformace na software, který je správný na základě legální interpretace standardů ISO C a C ++, což by překvapilo mnoho softwarových programátorů. Je proto prospěšné, pokud je FMEA prováděna týmem inženýrů, kteří mají důkladné porozumění požadavkům, architektuře, designu a implementaci kompilátorů. Pro každý identifikovaný režim selhání musí být poskytnuto jedno nebo více opatření ke snížení rizika.

Metodika TARA identifikuje a hodnotí kybernetické zranitelnosti a vybírá protiopatření ke zmírnění těchto zranitelnosti. Metodika je kompatibilní s požadavky ISO 21434.

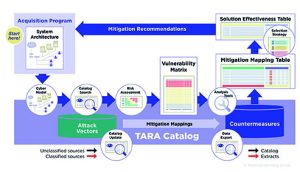

Pracovní postup TARA (obrázek 2) používá systémové technické podrobnosti k vytvoření kybernetického modelu architektury systému. To poskytuje základ pro vyhledávání katalogu pro věrohodné útočné vektory. Lze použít společné výčty a klasifikační databáze vzoru útoku a seznam útočných vektorů je filtrován a hodnocen podle hodnoceného rizika. Seznam zranitelnosti je kombinován s údaji o mapování zmírňování z katalogu za účelem identifikace počátečního seznamu protiopatření, který je filtrován a hodnocen na základě hodnocených nákladů na užitečnost a životní cyklus a vytvoří tabulku mapování zmírňování.

Pracovní postup TARA (obrázek 2) používá systémové technické podrobnosti k vytvoření kybernetického modelu architektury systému. To poskytuje základ pro vyhledávání katalogu pro věrohodné útočné vektory. Lze použít společné výčty a klasifikační databáze vzoru útoku a seznam útočných vektorů je filtrován a hodnocen podle hodnoceného rizika. Seznam zranitelnosti je kombinován s údaji o mapování zmírňování z katalogu za účelem identifikace počátečního seznamu protiopatření, který je filtrován a hodnocen na základě hodnocených nákladů na užitečnost a životní cyklus a vytvoří tabulku mapování zmírňování.

Protiopatření jsou vybírána na základě nákladů a úrovně tolerance rizika k vytvoření tabulky účinnosti řešení, která uvádí doporučená protiopatření/zmírnění a poskytuje podrobnosti o účinnosti každého protiopatření v rozsahu posouzených zranitelnosti. Lze také použít informace z jiných databází, jako jsou CWE (typy slabosti softwaru a hardwaru) a CVE (zveřejněné zranitelnosti kybernetické bezpečnosti).

Dynamická povaha kybernetické bezpečnosti znamená, že je nutné pravidelné opakování výše uvedených analýz.

Výsledek FMEA a TARA

Zratelnost vyvolané kompilátorem lze klasifikovat jako související se standardními třídami zranitelnosti, útoky na vedlejší kanál, nedefinované chování a přetrvávající porušování stavu. Související zmírnění jsou požadavky související s kybernetickou bezpečností, které musí provádět dodavatel nástrojů. Patří mezi ně ochrana proti útokům na zásobník pomocí kompilátoru umístěných zásobníků, opatření k detekci přepadení vyrovnávací paměti nebo ustanovení pro podporu randomizace rozvržení paměti.

Uživatel nástroje je vyžadován pro splnění pokynů pro obecné kódování a pokyny specifické pro použití konkrétního souboru kompilátorů. Soulad s asociací spolehlivosti motorového průmyslu (MISRA) je považován za minimální a dodržování pokynů pro kódování C/C ++ SEI poskytuje komplexnější prevenci. Pokyny pro konkrétní sadu nástrojů kompilátoru jsou do značné míry závisí na optimalizaci dodavatelem kompilátoru.

Někteří dodavatelé tvrdí, že požadavky FUSA a kybernetické bezpečnosti brání všechny optimalizace aplikované kompilátorem, zatímco někteří vývojáři kompilátoru používají velmi legalistickou interpretaci standardu ISO C a zvažují rizika vyvolané kompilátorem jako vedlejší účinek nedostatečného porozumění programovému jazyku programování .

Střední půda drží ti, kteří se domnívají, že optimalizace nemusí zavádět rizika FUSA a Kybernetické bezpečnosti, pouze pokud kompilátor poskytuje dostatečné diagnostické informace o aplikovaných optimalizacích, aby byl uživatel nástroje informován o možných důsledcích.