機能的安全性とサイバーセキュリティのためのコンパイラツール資格

2020年、ヨーロッパの国連経済委員会は、WP.29としても知られるサイバーセキュリティおよびサイバーセキュリティ管理システムに関する車両の承認に関する統一規定に関する規制を発表しました。

2020年、ヨーロッパの国連経済委員会は、WP.29としても知られるサイバーセキュリティおよびサイバーセキュリティ管理システムに関する車両の承認に関する統一規定に関する規制を発表しました。

EU、日本、韓国、英国では、この規制は車両タイプの承認のために法律に組み込まれており、サイバーセキュリティのコンプライアンスは市場アクセスを確保するために交渉不可能となっています。

WP.29はISO/SAE 21434:2021ロードビークル-Cybersecurity Engineering Standardについて言及していませんが、OEMとそのサプライチェーンがこの基準のコンプライアンスを実証できる場合、コンプライアンスを使用してコンプライアンスを実証することができると理解されています。 WP.29規制。 ISOサイバーセキュリティ基準のコンプライアンスを実証することで、OEMとそのサプライヤーが責任から保護する必要があります。

コンパイラ資格

ISO 26262 Standardは、ソフトウェアツールに対する必要な信頼レベルを決定するための基準の章を基準に捧げ、機能的な安全性関連ソフトウェア開発に使用するのに適しているという証拠を作成するためのツールを資格を得る方法を提供します。

4つの方法はソフトウェアツールを適格にします。使用による信頼性の増加。開発プロセスの評価。ソフトウェアツールの検証。安全基準に従って開発。

より高い自動車の安全性レベル(ASIL)の場合、後者の2つの方法のみが適切です。ツール検証とは、ソフトウェアツールがその目的のために指定された要件を満たしていることを証明するための手段を使用することを意味します。

ISO 26262ツール検証要件を満たすために、2つの異なるアプローチが使用されています。一部のコンパイラサプライヤーは、ツール検証を社内で実行し、適合性評価機関を招待して、ツールとその安全文書が目的に適合していることを証明します。顧客は認定されたコンパイラツールセットを受け取り、安全マニュアルからガイドラインを適用して、ユースケースが適格なユースケースと互換性があることを示すだけです。他のベンダーは、認定可能な(認定された)コンパイラツールセットに加えて、サポートツールとドキュメントを備えたツール資格方法論を提供します。

ツール資格の方法論は一般に認定されており、顧客はツール資格を実行する必要があります。これは次のように要約できます。

*ツールによって満たされる要件を定義するためのユースケースを指定する

*適切なテストを選択して、これらの要件を検証します

*テストを実行し、テスト結果を分析します

*安全文書を生成し、安全文書からガイダンスを適用します。

このアプローチには、適格な方法論と関連するツールの学習、必要なテストスイートのライセンス、ツール検証プロセスの実行、認証者との対話、最後にテストが失敗した場合の対話など、このアプローチには隠されたコストがあります。

コンパイラ資格

コンパイラは、プログラマーが予測しなかった方法でプログラムの動作を変更(最適化)できます。ソフトウェア開発者の構造的意図は、ソースプログラムの最終表現に正確に描かれていない場合があり、コンパイラはソフトウェアのセキュリティに影響を与える可能性があります。

ISO機能安全性(FUSA)標準とは異なり、ISOサイバーセキュリティ標準(ISO 21434セクション5.4.7ツール管理)は、ツールの資格要件を指定していません。サイバーセキュリティ関連ソフトウェアの開発にコンパイラツールセットに必要な信頼レベルを決定する基準は不明であり、サイバーセキュリティ関連の基準が満たされていることを実証する方法は指定されていません。

ISO標準には、ISO機能安全基準への参照が含まれています。 ISO 26262標準の実績のあるツール検証方法は、サイバーセキュリティ規制に準拠したソフトウェアの開発に使用されるコンパイラツールセットを適格にするのに適しています。この方法を適用するには、サイバーセキュリティ関連ソフトウェアの開発のためのツール検証基準を確立する必要があります。

ツール検証

機能安全性のツール検証基準に類似して、サイバーセキュリティのツール検証の基準は、ソフトウェアツールが指定されたサイバーセキュリティ要件に準拠しているという証拠を提供するための手段として指定できます。

ソフトウェアツールとそれらに対応する動作によって導入できるサイバーセキュリティリスクは、考えられる結果に関する情報とそれらを回避または検出するための措置で分析されます。

ソフトウェアツールの異常な動作条件に対する反応も調べられなければなりません。

National Cyber Security FFRDCによって開発されたMission Assurance Engineering(MAE)プロセスを使用して、コンパイラツールセットのサイバーセキュリティ要件を指定できます。このプロセスは、ISO 21434第15章脅威分析とリスク評価方法と互換性があります。 MAEプロセスがツールベンダーによって実行され、結果が安全およびサイバーセキュリティのドキュメントで説明されている場合、これによりツールユーザーがツール検証を実行する必要性が排除されます。

ツールユーザーは、ガイドラインを適用した後に残っている特定のユースケースに関連する残留リスクを評価する必要があります。

ツールサプライヤーは、MAEプロセスを使用して、ソフトウェアツールの異常な動作条件に対する反応を分析する必要があります。調査結果はガイドラインに翻訳され、ツールの安全およびサイバーセキュリティマニュアルに含まれています。ツールユーザーは、提供されたガイドラインを実装し、ユースケースの残存リスクを評価する必要があります。

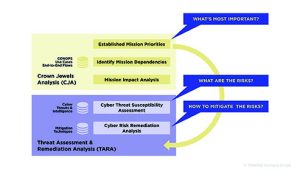

MAEプロセス(図1)は、ミッションの達成にとって最も重要なサイバー資産を特定する分析アプローチを提供し、それらの資産に対するサイバーの脅威と関連するリスクを理解し、攻撃を防止および/または戦うための緩和策を選択します。

障害モードと効果分析(FMEA)と脅威評価と修復分析(TARA)は、電気および電気のサイバーセキュリティに対処するためのISO 21434の目的に沿ったコンパイラツールセットの整合性ではなく、ツールユーザーソフトウェアの整合性を確保します。車両の外部システムがISO 21434の範囲内にない道路車両内の電子システム。コンパイラツールセットとファイルの整合性は、ISO/IEC 27001(情報セキュリティ管理)などの他の標準に準拠しています。ツールサプライヤーとユーザーの両方がITセキュリティ標準にも準拠することが重要です。

FMEAは、コンパイラツールセットがユーザーのソフトウェアに導入できる潜在的なサイバーセキュリティリスクを特定するために使用されます。コンパイラツールの目的は、通常の条件とサイバーセキュリティ攻撃条件の両方でユーザーの意図を満たすためにコンパイルされるソフトウェアの動作です。 ISO CおよびC ++言語仕様により、コンパイラエンジニアは、ISO CおよびC ++標準の法的解釈に基づいて正しいソフトウェアに変換を適用できますが、多くのソフトウェアプログラマーを驚かせるでしょう。したがって、FMEAが、コンパイラの要件、アーキテクチャ、設計、および実装を深く理解しているエンジニアチームによって実行される場合、それは有益です。特定された各障害モードについて、リスクを減らすための1つ以上の緩和策を提供する必要があります。

TARA方法論は、サイバーの脆弱性を特定して評価し、それらの脆弱性を軽減するための対策を選択します。方法論は、ISO 21434の要件と互換性があります。

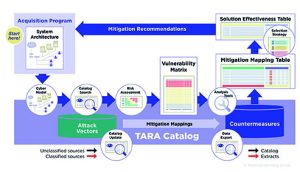

Taraワークフロー(図2)は、システムの技術的詳細を使用して、システムアーキテクチャのサイバーモデルを構築しています。これは、もっともらしい攻撃ベクトルのカタログを検索するための基礎を提供します。一般的な攻撃パターンの列挙と分類データベースを使用でき、攻撃ベクトルのリストはフィルタリングされ、評価されたリスクに従ってランク付けされます。脆弱性のリストは、カタログの緩和マッピングデータと組み合わされて、評価済みのユーティリティとライフサイクルコストに基づいてフィルタリングおよびランク付けされ、軽減マッピングテーブルを生成する対策の初期リストを特定します。

Taraワークフロー(図2)は、システムの技術的詳細を使用して、システムアーキテクチャのサイバーモデルを構築しています。これは、もっともらしい攻撃ベクトルのカタログを検索するための基礎を提供します。一般的な攻撃パターンの列挙と分類データベースを使用でき、攻撃ベクトルのリストはフィルタリングされ、評価されたリスクに従ってランク付けされます。脆弱性のリストは、カタログの緩和マッピングデータと組み合わされて、評価済みのユーティリティとライフサイクルコストに基づいてフィルタリングおよびランク付けされ、軽減マッピングテーブルを生成する対策の初期リストを特定します。

対策は、コストとリスク許容度のレベルに基づいて選択され、推奨される対策/緩和をリストし、評価された脆弱性の範囲に対する各対策の有効性に関する詳細を提供するソリューション有効性テーブルを作成します。 CWE(ソフトウェアおよびハードウェアの脱力感の種類)やCVE(開示されたサイバーセキュリティの脆弱性)など、他のデータベースからの情報も使用できます。

サイバーセキュリティの動的な性質は、上記の分析の定期的な繰り返しが必要であることを意味します。

FMEAとタラの結果

コンパイラ誘発性の脆弱性は、標準的な脆弱性クラス、サイドチャネル攻撃、未定義の動作、および持続的な状態違反に関連していると分類できます。関連する緩和は、ツールベンダーが実装する必要があるサイバーセキュリティ関連の要件です。これらには、コンパイラ配置されたスタックキャナリーを介したスタックスマッシュ攻撃に対する保護、バッファーオーバーフローを検出するための措置、またはメモリレイアウトのランダム化をサポートする規定が含まれます。

ツールユーザーは、使用されている特定のコンパイラツールセットに固有の一般的なコーディングガイドラインとガイドラインを満たす必要があります。運動産業ソフトウェア信頼性協会(MISRA)コンプライアンスは最小と見なされ、SEI CERT C/C ++コーディングガイドラインの遵守により、より包括的な予防が提供されます。特定のコンパイラツールセットのガイドラインは、コンパイラベンダーによる最適化に大きく依存しています。

一部のベンダーは、FUSAとサイバーセキュリティの要件がコンパイラによって適用されるすべての最適化を阻害し、一部のコンパイラ開発者はISO C標準の非常に合法的な解釈を適用し、コンパイラー誘発性のサイバーセキュリティリスクをユーザーがプログラミング言語の理解不足の理解の副作用として検討していると主張しています。 。

中央は、最適化がFUSAおよびサイバーセキュリティのリスクを導入する必要がないと信じる人々によって保持されています。