Квалификация инструмента компилятора для функциональной безопасности и кибербезопасности

В 2020 году Экономическая комиссия Организации Объединенных Наций по Европе опубликовала регулирование в отношении единообразных положений, касающихся одобрения транспортных средств в отношении системы кибербезопасности и управления кибербезопасностью, также известной как WP.29.

В 2020 году Экономическая комиссия Организации Объединенных Наций по Европе опубликовала регулирование в отношении единообразных положений, касающихся одобрения транспортных средств в отношении системы кибербезопасности и управления кибербезопасностью, также известной как WP.29.

В ЕС, Японии, Корее и Великобритании это регулирование включается в законодательство о утверждении типа транспортных средств, что делает соблюдение кибербезопасности кибербезопасности как не подлежащее обсуждению для обеспечения доступа на рынке.

Хотя в WP.29 не упоминается стандарт инженерного инженера ISO/SAE 21434: 2021 -транспортных средств -cybersecurity. WP.29 Регламент. Демонстрация соблюдения стандарта ISO кибербезопасности должна защищать OEM -производители и их поставщиков от ответственности.

Квалификация компилятора

Стандарт ISO 26262 посвящает главу критериям для определения необходимого уровня доверия в программном инструменте и предоставляет методы для квалификации инструмента для создания доказательств того, что он подходит для использования для функциональной разработки программного обеспечения, связанного с безопасностью.

Четыре метода квалифицируют программный инструмент: повышенная уверенность в использовании; оценка процесса разработки; проверка программного инструмента; и разработка в соответствии со стандартом безопасности.

Для более высоких уровней целостности безопасности автомобильной безопасности (ASIL) подходят только два последних метода. Проверка инструмента означает использование мер, чтобы доказать, что программный инструмент соответствует указанным требованиям для своих целей.

Два разных подхода используются для удовлетворения требований к проверке инструментов ISO 26262. Некоторые поставщики компилятора выполняют собственную проверку инструмента и приглашают орган оценки соответствия, чтобы подтвердить, что инструмент и его документация по безопасности подходят для цели. Клиент получает сертифицированный набор инструментов компилятора и нуждается только в применении руководящих принципов из руководства по безопасности, чтобы показать, что вариант использования совместим с квалифицированным вариантом использования. Другие поставщики предлагают сертифицируемый (по сравнению с сертифицированным) компилятором, а также методология квалификации инструментов с инструментами и документацией.

Методология квалификации инструмента, как правило, сертифицирована, и клиент должен выполнить квалификацию инструмента, которая может быть обобщена как:

* Определение варианта использования для определения требований, которые будут удовлетворены инструментом

* Выбор соответствующих тестов для проверки этих требований

* Выполнение тестов и анализ результатов теста

* Создание документации по безопасности и применение руководства из документов безопасности.

С этим подходом существуют скрытые затраты, такие как изучение методологии квалификации и связанных с ними инструментов, лицензирование необходимых тестов, выполнение процесса проверки инструмента, взаимодействие с сертификатором и, наконец, что делать, если тесты не пройдут.

Квалификация компилятора

Компилятор может изменить (оптимизировать) поведение программы таким образом, чтобы программист не предвидел. Структурные намерения разработчика программного обеспечения могут не быть точно изображены при окончательном представлении исходной программы, и компилятор может повлиять на безопасность программного обеспечения.

В отличие от стандарта ISO функциональной безопасности (FUSA), стандарт ISO Cybersecurity (ISO 21434 Раздел 5.4.7 Управление инструментами) не указывает требования квалификации инструментов. Критерии для определения требуемого уровня достоверности в наборе инструментов компилятора для разработки программного обеспечения, связанного с кибербезопасностью, неизвестны, и не указан метод, чтобы продемонстрировать, что критерии, связанные с кибербезопасностью, были соблюдены.

Стандарт ISO содержит ссылки на стандарт функциональной безопасности ISO. Проверенный метод проверки инструментов стандарта ISO 26262 подходит для квалификации инструментального набора компилятора, используемого для разработки программного обеспечения, соответствующего регулированию в области кибербезопасности. Чтобы применить этот метод, необходимо установить критерии проверки инструмента для разработки программного обеспечения, связанного с кибербезопасностью.

Проверка инструмента

Аналогично критериям проверки инструмента для функциональной безопасности, критерии для проверки инструмента для кибербезопасности могут быть указаны в качестве мер для предоставления доказательств того, что программный инструмент соответствует указанным требованиям кибербезопасности.

Риски кибербезопасности, которые могут быть введены программным инструментом и их соответствующим поведением, должны быть проанализированы с помощью информации о возможных последствиях и с мерами, чтобы избежать или обнаружить их.

Реакция программного инструмента на аномальные рабочие условия также должна быть рассмотрена.

Процесс Mission Assurance Engineering (MAE), разработанный национальным FFRDC на национальной кибербезопасности, может использоваться для указания требований кибербезопасности набора инструментов компилятора. Этот процесс совместим с ISO 21434 Глава 15 Анализ угроз и методов оценки риска. Если процесс MAE выполняется поставщиком инструментов, а результаты описаны в документации по безопасности и кибербезопасности, это устраняет необходимость для пользователя инструмента выполнить проверку инструмента.

Пользователь инструмента должен оценить остаточный риск, связанный с конкретным случаем использования, который остается после применения руководящих принципов.

Поставщик инструментов должен проанализировать реакцию программного инструмента на аномальные условия работы с использованием процесса MAE. Результаты переведены в руководящие принципы и включены в Руководство по безопасности и кибербезопасности инструментов. Пользователь инструмента должен реализовать предоставленные руководящие принципы и оценить остаточный риск для использования.

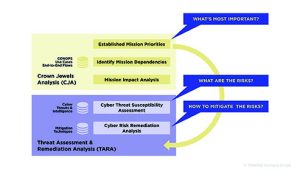

Процесс MAE (рис. 1) обеспечивает аналитический подход для определения кибер -активов, наиболее важных для выполнения миссии, понимания киберугроз и связанных с ними рисков для этих активов и выбора мер по смягчению последствий для предотвращения и/или борьбы с помощью атак.

Режим сбоя и анализ эффектов (FMEA) и анализ оценки и восстановления угроз (TARA) обеспечивают целостность программного обеспечения для пользователя инструмента, а не целостность набора инструментов компилятора в соответствии с целью ISO 21434 для устранения кибербезопасности в электрической и электрической и электрической и электрической Электронные системы в дорожных транспортных средствах, где системы, внешние по отношению к транспортному средству, не находятся в рамках ISO 21434. Целостность набора инструментов компилятора и файлов, управляемых, регулируется другими стандартами, такими как ISO/IEC 27001 (Управление информационной безопасностью). Важно, чтобы как поставщик инструментов, так и пользователь также соответствовали стандарту ИТ -безопасности.

FMEA используется для определения потенциальных рисков кибербезопасности, которые набор инструментов компилятора может ввести в программное обеспечение пользователя. Цель инструмента компилятора заключается в поведении программного обеспечения, собранного для удовлетворения намерений пользователя как в нормальных условиях, так и в условиях атаки кибербезопасности. Спецификация языка ISO C и C ++ позволяет инженерам -компиляторам применять преобразования в программном обеспечении, которое является правильным на основе легалистической интерпретации стандартов ISO C и C ++, но которые удивит многих программистов программного обеспечения. Поэтому полезно, если FMEA выполняется командой инженеров, которые имеют глубокое понимание требований, архитектуры, проектирования и реализации компиляторов. Для каждого определенного режима сбоя одна или несколько мер смягчения для снижения риска должно быть предоставлено.

Методология TARA выявляет и оценивает кибер -уязвимости и выбирает контрмеры для смягчения этих уязвимостей. Методология совместима с требованиями ISO 21434.

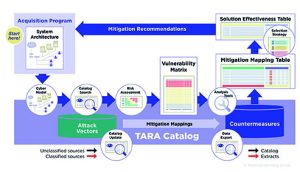

Рабочий процесс TARA (Рисунок 2) использует системные технические детали для построения кибер -модели системной архитектуры. Это обеспечивает основу для поиска каталога векторов правдоподобных атак. Можно использовать базу данных общих перечислений и классификаций шаблонов атаки, и список векторов атаки отфильтрован и ранжируется в соответствии с оценочным риском. Список уязвимостей объединяется с данными о сопоставлении смягчения из каталога для определения первоначального списка контрмеров, которые фильтрованы и ранжируются на основе оценочной коммунальной и жизненного цикла, создавая таблицу картирования смягчения.

Рабочий процесс TARA (Рисунок 2) использует системные технические детали для построения кибер -модели системной архитектуры. Это обеспечивает основу для поиска каталога векторов правдоподобных атак. Можно использовать базу данных общих перечислений и классификаций шаблонов атаки, и список векторов атаки отфильтрован и ранжируется в соответствии с оценочным риском. Список уязвимостей объединяется с данными о сопоставлении смягчения из каталога для определения первоначального списка контрмеров, которые фильтрованы и ранжируются на основе оценочной коммунальной и жизненного цикла, создавая таблицу картирования смягчения.

Контрмеры выбираются на основе затрат и уровня толерантности к риску для создания таблицы эффективности решения, в которой перечислены рекомендуемые контрмеры/смягчения и предоставляют подробную информацию об эффективности каждой контрмеры по диапазону оцениваемых уязвимостей. Можно также использоваться информация из других баз данных, таких как CWE (типы слабостей программного обеспечения и аппаратного обеспечения) и CVE (раскрытые уязвимости кибербезопасности).

Динамический характер кибербезопасности означает регулярное повторение вышеупомянутого анализа необходимо.

Результат FMEA и Tara

Уязвимости, вызванные компилятором, могут быть классифицированы как связанные со стандартными классами уязвимости, атаками побочных каналов, неопределенным поведением и постоянными нарушениями государства. Соответствующие смягчения представляют собой требования, связанные с кибербезопасностью, которые должны быть реализованы поставщиком инструментов. К ним относятся защита от атак стека с помощью компиляторов, размещенных стековых кананов, мер по обнаружению буфера или положения для поддержки рандомизации макета памяти.

Пользователь инструмента должен соответствовать общим руководящим принципам и руководящим принципам, специфичным для конкретного используемого набора инструментов компилятора. Соответствие Ассоциации надежности программного обеспечения (MISRA) моторной промышленности считается минимальным, а соблюдение руководящих принципов кодирования CER CER CER C/C ++ обеспечивает более полную профилактику. Руководящие принципы для конкретного набора инструментов компилятора в значительной степени зависят от оптимизации поставщиком компилятора.

Некоторые поставщики утверждают, что требования к FUSA и кибербезопасности ингибируют все оптимизации, применяемые компилятором, в то время как некоторые разработчики компилятора применяют очень легалистическую интерпретацию стандарта ISO C и рассматривают индуцированные компиляторами риски кибербезопасности как побочный эффект недостаточного понимания пользователя языка программирования. Анкет

Средняя земля удерживается теми, кто считает, что оптимизации не должны вводить риски FUSA и кибербезопасность, если, и только если компилятор предоставляет достаточную диагностическую информацию о прикладных оптимизациях, чтобы пользователь инструмента осведомлена о возможных последствиях.