Trình độ chuyên môn công cụ trình biên dịch cho an toàn chức năng và an ninh mạng

Năm 2020, Ủy ban Kinh tế Liên Hợp Quốc về Châu Âu đã công bố quy định về các điều khoản thống nhất liên quan đến việc phê duyệt các phương tiện liên quan đến hệ thống quản lý an ninh mạng và an ninh mạng, còn được gọi là WP.29.

Năm 2020, Ủy ban Kinh tế Liên Hợp Quốc về Châu Âu đã công bố quy định về các điều khoản thống nhất liên quan đến việc phê duyệt các phương tiện liên quan đến hệ thống quản lý an ninh mạng và an ninh mạng, còn được gọi là WP.29.

Tại EU, Nhật Bản, Hàn Quốc và Vương quốc Anh, quy định này đang được đưa vào luật pháp để phê duyệt loại xe, đưa ra sự tuân thủ an ninh mạng là không thể thương lượng để đảm bảo tiếp cận thị trường.

Mặc dù WP.29 không đề cập đến tiêu chuẩn kỹ thuật bảo mật ISO/SAE 21434: 2021, điều này được hiểu rằng nếu OEM và chuỗi cung ứng của nó có thể chứng minh sự tuân thủ tiêu chuẩn này, thì việc tuân thủ có thể được sử dụng để chứng minh sự tuân thủ với sự tuân thủ của Quy định WP.29. Thể hiện việc tuân thủ tiêu chuẩn an ninh mạng ISO sẽ bảo vệ OEM và các nhà cung cấp của họ khỏi trách nhiệm pháp lý.

Trình độ biên dịch

Tiêu chuẩn ISO 26262 dành một chương cho các tiêu chí để xác định mức độ tự tin cần thiết trong một công cụ phần mềm và cung cấp các phương pháp để đủ điều kiện để tạo ra bằng chứng cho thấy nó phù hợp để được sử dụng để phát triển phần mềm liên quan đến an toàn chức năng.

Bốn phương pháp đủ điều kiện một công cụ phần mềm: tăng sự tự tin từ việc sử dụng; đánh giá quá trình phát triển; Xác nhận công cụ phần mềm; và phát triển theo một tiêu chuẩn an toàn.

Đối với mức độ toàn vẹn an toàn ô tô cao hơn (ASIL), chỉ có hai phương pháp sau là phù hợp. Xác thực công cụ có nghĩa là sử dụng các biện pháp để chứng minh rằng công cụ phần mềm đáp ứng các yêu cầu được chỉ định cho mục đích của nó.

Hai cách tiếp cận khác nhau đang được sử dụng để đáp ứng các yêu cầu xác thực công cụ ISO 26262. Một số nhà cung cấp trình biên dịch thực hiện xác nhận công cụ trong nhà và mời một cơ quan đánh giá phù hợp để xác nhận rằng công cụ và tài liệu an toàn của nó phù hợp với mục đích. Khách hàng nhận được bộ công cụ trình biên dịch được chứng nhận và chỉ cần áp dụng các hướng dẫn từ hướng dẫn an toàn để cho thấy trường hợp sử dụng tương thích với trường hợp sử dụng đủ điều kiện. Các nhà cung cấp khác cung cấp bộ công cụ trình biên dịch có thể chứng nhận (so với được chứng nhận) cộng với phương pháp trình độ công cụ với các công cụ và tài liệu hỗ trợ.

Phương pháp trình độ công cụ thường được chứng nhận và khách hàng phải thực hiện trình độ công cụ, có thể được tóm tắt là:

* Chỉ định trường hợp sử dụng để xác định các yêu cầu được thỏa mãn bởi công cụ

* Chọn các bài kiểm tra thích hợp để xác minh các yêu cầu đó

* Thực hiện các bài kiểm tra và phân tích kết quả kiểm tra

* Tạo tài liệu an toàn và áp dụng hướng dẫn từ các tài liệu an toàn.

Có các chi phí ẩn với phương pháp này, chẳng hạn như học phương pháp trình độ và công cụ liên quan, cấp phép cho các bộ kiểm tra cần thiết, thực hiện quá trình xác nhận công cụ, tương tác với trình chứng nhận và cuối cùng, phải làm gì nếu kiểm tra thất bại.

Trình độ biên dịch

Trình biên dịch có thể sửa đổi (tối ưu hóa) hành vi của chương trình theo cách mà lập trình viên không thấy trước. Mục đích cấu trúc của nhà phát triển phần mềm có thể không được mô tả chính xác trong biểu diễn cuối cùng của chương trình nguồn và trình biên dịch có thể ảnh hưởng đến bảo mật của phần mềm.

Không giống như tiêu chuẩn an toàn chức năng ISO (FUSA), tiêu chuẩn an ninh mạng ISO (ISO 21434 Phần 5.4.7 Quản lý công cụ) không chỉ định các yêu cầu về trình độ công cụ. Các tiêu chí để xác định mức độ tin cậy cần thiết trong bộ công cụ trình biên dịch để phát triển phần mềm liên quan đến an ninh mạng không được biết và không có phương pháp nào được chỉ định để chứng minh rằng các tiêu chí liên quan đến an ninh mạng đã được đáp ứng.

Tiêu chuẩn ISO có chứa các tham chiếu đến tiêu chuẩn an toàn chức năng ISO. Phương pháp xác thực công cụ đã được chứng minh của tiêu chuẩn ISO 26262 phù hợp để đủ điều kiện bộ công cụ trình biên dịch được sử dụng trong việc phát triển phần mềm tuân thủ quy định an ninh mạng. Để áp dụng phương pháp này, các tiêu chí xác nhận công cụ cho việc phát triển phần mềm liên quan đến an ninh mạng cần được thiết lập.

Xác thực công cụ

Tương tự như tiêu chí xác nhận công cụ cho an toàn chức năng, các tiêu chí xác nhận công cụ cho an ninh mạng có thể được chỉ định là các biện pháp cung cấp bằng chứng cho thấy công cụ phần mềm tuân thủ các yêu cầu an ninh mạng được chỉ định.

Các rủi ro an ninh mạng có thể được đưa ra bởi công cụ phần mềm và các hành vi tương ứng của chúng sẽ được phân tích với thông tin về các hậu quả có thể xảy ra và với các biện pháp để tránh hoặc phát hiện chúng.

Phản ứng của công cụ phần mềm đối với các điều kiện hoạt động dị thường cũng sẽ được kiểm tra.

Quá trình Kỹ thuật đảm bảo nhiệm vụ (MAE) được phát triển bởi FFRDC an ninh mạng quốc gia có thể được sử dụng để chỉ định các yêu cầu an ninh mạng của bộ công cụ trình biên dịch. Quá trình này tương thích với ISO 21434 Chương 15 Phân tích và đánh giá rủi ro ISO 21434 Chương 15. Nếu quy trình MAE được thực hiện bởi nhà cung cấp công cụ và kết quả được mô tả trong tài liệu an toàn và an ninh mạng, điều này sẽ loại bỏ sự cần thiết của người dùng công cụ để thực hiện xác thực công cụ.

Người dùng công cụ phải đánh giá rủi ro còn lại liên quan đến trường hợp sử dụng cụ thể vẫn còn sau khi áp dụng các hướng dẫn.

Nhà cung cấp công cụ phải phân tích phản ứng của công cụ phần mềm với các điều kiện hoạt động bất thường bằng quy trình MAE. Các phát hiện được dịch thành các hướng dẫn và được bao gồm trong Hướng dẫn an toàn và an toàn của công cụ. Người dùng công cụ phải thực hiện các hướng dẫn được cung cấp và đánh giá rủi ro còn lại cho trường hợp sử dụng.

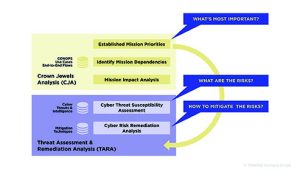

Quá trình MAE (Hình 1) cung cấp một phương pháp phân tích để xác định tài sản mạng quan trọng nhất đối với thành tựu nhiệm vụ, hiểu các mối đe dọa mạng và rủi ro liên quan đến các tài sản đó và chọn các biện pháp giảm thiểu để ngăn chặn và/hoặc chiến đấu thông qua các cuộc tấn công.

Chế độ thất bại và phân tích hiệu ứng (FMEA) và phân tích đánh giá và khắc phục mối đe dọa (TARA) đảm bảo tính toàn vẹn của phần mềm người dùng công cụ, thay vì tính toàn vẹn của bộ công cụ biên dịch theo mục tiêu của ISO 21434 để giải quyết vấn đề an ninh mạng trong điện và điện Các hệ thống điện tử trong các phương tiện đường bộ nơi các hệ thống bên ngoài xe không nằm trong phạm vi ISO 21434. Tính toàn vẹn của bộ công cụ biên dịch và các tệp được vận hành theo các tiêu chuẩn khác như ISO/IEC 27001 (Quản lý bảo mật thông tin). Điều quan trọng là cả nhà cung cấp công cụ và người dùng cũng tuân thủ tiêu chuẩn bảo mật CNTT.

FMEA được sử dụng để xác định các rủi ro an ninh mạng tiềm năng mà bộ công cụ trình biên dịch có thể đưa vào phần mềm người dùng. Mục tiêu của công cụ trình biên dịch là cho hành vi của phần mềm được biên dịch để đáp ứng ý định của người dùng trong cả hai điều kiện thông thường và trong các điều kiện tấn công an ninh mạng. Thông số kỹ thuật ngôn ngữ ISO C và C ++ cho phép các kỹ sư trình biên dịch áp dụng các phép biến đổi trên phần mềm chính xác dựa trên cách giải thích hợp pháp về các tiêu chuẩn ISO C và C ++, nhưng sẽ gây bất ngờ cho nhiều lập trình viên phần mềm. Do đó, có lợi nếu FMEA được thực hiện bởi một nhóm các kỹ sư có sự hiểu biết sâu sắc về các yêu cầu, kiến trúc, thiết kế và triển khai của các trình biên dịch. Đối với mỗi chế độ thất bại được xác định, một hoặc nhiều biện pháp giảm thiểu để giảm rủi ro phải được cung cấp.

Phương pháp TARA xác định và đánh giá các lỗ hổng mạng và chọn các biện pháp đối phó để giảm thiểu các lỗ hổng đó. Phương pháp tương thích với các yêu cầu của ISO 21434.

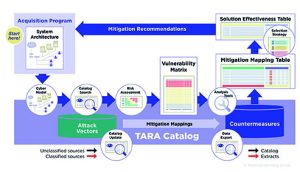

Quy trình làm việc của Tara (Hình 2) sử dụng các chi tiết kỹ thuật của hệ thống để xây dựng mô hình mạng của kiến trúc hệ thống. Điều này cung cấp một cơ sở để tìm kiếm danh mục cho các vectơ tấn công hợp lý. Cơ sở dữ liệu mô hình tấn công phổ biến và cơ sở dữ liệu phân loại có thể được sử dụng và danh sách các vectơ tấn công được lọc và xếp hạng theo rủi ro được đánh giá. Danh sách các lỗ hổng được kết hợp với dữ liệu ánh xạ giảm thiểu từ danh mục để xác định danh sách các biện pháp đối phó ban đầu, được lọc và xếp hạng dựa trên chi phí tiện ích và vòng đời được đánh giá, tạo ra bảng ánh xạ giảm thiểu.

Quy trình làm việc của Tara (Hình 2) sử dụng các chi tiết kỹ thuật của hệ thống để xây dựng mô hình mạng của kiến trúc hệ thống. Điều này cung cấp một cơ sở để tìm kiếm danh mục cho các vectơ tấn công hợp lý. Cơ sở dữ liệu mô hình tấn công phổ biến và cơ sở dữ liệu phân loại có thể được sử dụng và danh sách các vectơ tấn công được lọc và xếp hạng theo rủi ro được đánh giá. Danh sách các lỗ hổng được kết hợp với dữ liệu ánh xạ giảm thiểu từ danh mục để xác định danh sách các biện pháp đối phó ban đầu, được lọc và xếp hạng dựa trên chi phí tiện ích và vòng đời được đánh giá, tạo ra bảng ánh xạ giảm thiểu.

Các biện pháp đối phó được lựa chọn dựa trên chi phí và mức độ chấp nhận rủi ro để tạo ra một bảng hiệu quả giải pháp liệt kê các biện pháp đối phó/giảm thiểu được đề xuất và cung cấp chi tiết về hiệu quả của từng biện pháp đối phó trong phạm vi lỗ hổng được đánh giá. Thông tin từ các cơ sở dữ liệu khác, chẳng hạn như CWE (các loại điểm yếu phần mềm và phần cứng) và CVE (các lỗ hổng an ninh mạng được tiết lộ) cũng có thể được sử dụng.

Bản chất động của an ninh mạng có nghĩa là sự lặp lại thường xuyên của các phân tích trên là cần thiết.

Kết quả của FMEA và Tara

Các lỗ hổng do trình biên dịch có thể được phân loại là liên quan đến các lớp dễ bị tổn thương tiêu chuẩn, các cuộc tấn công kênh bên, hành vi không xác định và vi phạm trạng thái liên tục. Các giảm thiểu liên quan là các yêu cầu liên quan đến an ninh mạng phải được thực hiện bởi nhà cung cấp công cụ. Chúng bao gồm bảo vệ chống lại các cuộc tấn công đánh cắp ngăn xếp thông qua trình biên dịch được đặt ngăn xếp ngăn xếp, các biện pháp để phát hiện dòng chảy đệm hoặc các điều khoản để hỗ trợ sự ngẫu nhiên bố trí bộ nhớ.

Người dùng công cụ được yêu cầu đáp ứng các hướng dẫn và hướng dẫn mã hóa chung cụ thể cho bộ công cụ trình biên dịch cụ thể đang được sử dụng. Tuân thủ Hiệp hội độ tin cậy phần mềm ngành công nghiệp động cơ (MISRA) được coi là tối thiểu và tuân thủ các hướng dẫn mã hóa C/C ++ của C/C ++ cung cấp phòng ngừa toàn diện hơn. Các hướng dẫn cho một bộ công cụ trình biên dịch cụ thể phụ thuộc phần lớn vào việc tối ưu hóa bởi nhà cung cấp trình biên dịch.

Một số nhà cung cấp cho rằng các yêu cầu về bảo mật FUSA và an ninh mạng ức chế tất cả các tối ưu hóa được áp dụng bởi trình biên dịch .

Middle Ground được tổ chức bởi những người tin rằng tối ưu hóa không phải đưa ra rủi ro FUSA và an ninh mạng nếu, và chỉ khi, trình biên dịch cung cấp đủ thông tin chẩn đoán về các tối ưu hóa ứng dụng để làm cho người dùng nhận thức được các hậu quả có thể xảy ra.