Calificarea instrumentelor de compilator pentru siguranță funcțională și securitate cibernetică

În 2020, Comisia Economică a Națiunilor Unite pentru Europa a lansat Regulamentul privind prevederile uniforme privind aprobarea vehiculelor în ceea ce privește sistemul de gestionare a securității cibersecuritate și cibersecuritate, cunoscut și sub numele de WP.29.

În 2020, Comisia Economică a Națiunilor Unite pentru Europa a lansat Regulamentul privind prevederile uniforme privind aprobarea vehiculelor în ceea ce privește sistemul de gestionare a securității cibersecuritate și cibersecuritate, cunoscut și sub numele de WP.29.

În UE, Japonia, Coreea și Marea Britanie, acest regulament este încorporat în legislația pentru aprobarea tipului vehiculului, ceea ce face ca respectarea cibersecurității ca fiind negociabilă pentru asigurarea accesului pe piață.

Deși WP.29 nu menționează ISO/SAE 21434: 2021 vehicule rutiere -standard de inginerie de securitate, se înțelege că, dacă un OEM și lanțul său de aprovizionare pot demonstra respectarea acestui standard, atunci respectarea poate fi utilizată pentru a demonstra respectarea cu cele WP.29 Regulament. Demonstrarea respectării standardului de securitate cibernetică ISO ar trebui să protejeze OEM -urile și furnizorii lor de răspundere.

Calificarea compilatorului

Standardul ISO 26262 dedică un capitol criteriilor pentru a determina nivelul necesar de încredere într-un instrument software și oferă metode de calificare a instrumentului pentru a crea dovezi că este potrivit pentru a fi utilizat pentru dezvoltarea funcțională a software-ului legat de siguranță.

Patru metode califică un instrument software: încredere sporită din utilizare; evaluarea procesului de dezvoltare; validarea instrumentului software; și dezvoltarea în conformitate cu un standard de siguranță.

Pentru niveluri mai mari de integritate a siguranței auto (ASIL), doar ultimele două metode sunt potrivite. Validarea instrumentelor înseamnă utilizarea măsurilor pentru a demonstra că instrumentul software îndeplinește cerințele specificate în scopul său.

Două abordări diferite sunt utilizate pentru a îndeplini cerințele de validare a instrumentelor ISO 26262. Unii furnizori de compilatori efectuează validarea instrumentului în casă și invită un organism de evaluare a conformității pentru a certifica faptul că instrumentul și documentația sa de siguranță sunt potrivite. Clientul primește un set de instrumente de compilator certificat și are nevoie doar de aplicarea liniilor directoare din manualul de siguranță pentru a arăta că cazul de utilizare este compatibil cu un caz de utilizare calificat. Alți furnizori oferă un set de instrumente de compilator certificabil (versus certificat), plus o metodologie de calificare a instrumentelor cu instrumente de susținere și documentație.

Metodologia de calificare a instrumentelor este în general certificată, iar clientul trebuie să efectueze calificarea instrumentului, care poate fi rezumată ca:

* Specificarea cazului de utilizare pentru a defini cerințele care trebuie satisfăcute de instrument

* Selectarea testelor corespunzătoare pentru a verifica aceste cerințe

* Efectuarea testelor și analizarea rezultatelor testelor

* Generarea documentației de siguranță și aplicarea îndrumărilor din documentele de siguranță.

Există costuri ascunse cu această abordare, cum ar fi învățarea metodologiei de calificare și a instrumentelor asociate, licențarea apartamentelor de teste necesare, efectuarea procesului de validare a instrumentului, interacționarea cu certificatorul și, în final, ce trebuie să faceți dacă testele nu reușesc.

Calificarea compilatorului

Un compilator poate modifica (optimiza) comportamentul unui program în moduri pe care programatorul nu le -a prevăzut. Intenția structurală a dezvoltatorului de software poate să nu fie descrisă cu exactitate în reprezentarea finală a programului sursă, iar compilatorul poate afecta securitatea software -ului.

Spre deosebire de standardul ISO Functional Safety (FUSA), standardul ISO cibersecuritate (ISO 21434 Secțiunea 5.4.7 Managementul instrumentului) nu specifică cerințele de calificare a instrumentelor. Criteriile pentru a determina nivelul necesar de încredere într -un set de instrumente de compilator pentru dezvoltarea software -ului legat de cibersecuritate nu sunt cunoscute și nu se specifică nicio metodă care să demonstreze că criteriile legate de cibersecuritate au fost îndeplinite.

Standardul ISO conține referințe la standardul de siguranță funcțională ISO. Metoda de validare a instrumentelor dovedite a standardului ISO 26262 este potrivită pentru a califica un set de instrumente de compilator utilizat în dezvoltarea unui software compatibil cu reglementarea cibersecurității. Pentru a aplica această metodă, trebuie stabilite criteriile de validare a instrumentelor pentru dezvoltarea de software legat de cibersecuritate.

Validarea instrumentului

Analog cu criteriile de validare a instrumentului pentru siguranța funcțională, criteriile de validare a instrumentelor pentru securitate cibernetică pot fi specificate ca măsuri pentru a furniza dovezi că instrumentul software respectă cerințele specificate de securitate cibernetică.

Riscurile de securitate cibernetică care pot fi introduse de instrumentul software și comportamentele corespunzătoare ale acestora sunt analizate cu informații despre posibilele consecințe și cu măsuri de evitare sau detectare a acestora.

De asemenea, se examinează reacția instrumentului software la condiții de operare anomale.

Procesul Mission Assurance Engineering (MAE) dezvoltat de FFRDC național de securitate cibernetică poate fi utilizat pentru a specifica cerințele de securitate cibernetică ale setului de instrumente compilator. Acest proces este compatibil cu ISO 21434 Capitolul 15 Analiza amenințărilor și metodele de evaluare a riscurilor. Dacă procesul MAE este efectuat de către furnizorul de instrumente și rezultatele sunt descrise în documentația de siguranță și securitate cibernetică, aceasta elimină necesitatea utilizatorului instrumentului de a efectua o validare a instrumentului.

Utilizatorul instrumentului trebuie să evalueze riscul rezidual asociat cu cazul de utilizare specific care rămâne după aplicarea orientărilor.

Furnizorul de instrumente trebuie să analizeze reacția instrumentului software la condiții de operare anomale folosind procesul MAE. Rezultatele sunt traduse în orientări și incluse în manualul de siguranță și securitate cibernetică a instrumentelor. Utilizatorul instrumentului trebuie să implementeze liniile directoare furnizate și să evalueze riscul rezidual pentru un caz de utilizare.

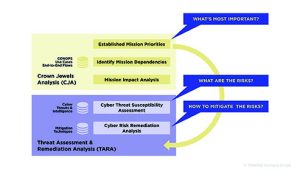

Procesul MAE (figura 1) oferă o abordare analitică pentru a identifica activele cibernetice cele mai critice pentru îndeplinirea misiunii, pentru a înțelege amenințările cibernetice și riscurile asociate pentru aceste active și selecția măsuri de atenuare pentru a preveni și/sau lupta prin atacuri.

O analiză a modului de eșec și a efectelor (FMEA) și o analiză de evaluare și remediere a amenințărilor (TARA) asigură integritatea software -ului utilizatorului instrumentului, mai degrabă decât integritatea setului de instrumente compilator în conformitate cu scopul ISO 21434 de a aborda cibersecuritatea în electricitate și Sisteme electronice din vehiculele rutiere în care sistemele externe vehiculului nu se află în sfera de aplicare a ISO 21434. Integritatea setului de instrumente compilator și fișierele operate este reglementată de alte standarde, cum ar fi ISO/IEC 27001 (Managementul securității informațiilor). Este important ca atât furnizorul de instrumente, cât și utilizatorul să respecte și un standard de securitate IT.

FMEA este utilizat pentru a identifica potențialele riscuri de securitate cibernetică pe care setul de instrumente compilator le poate introduce în software -ul utilizatorului. Obiectivul instrumentului compilator este ca comportamentul software -ului să fie compilat pentru a îndeplini intențiile utilizatorului atât în condiții normale, cât și în condiții de atac de cibersecuritate. Specificația de limbaj ISO C și C ++ permite inginerilor de compilator să aplice transformări pe software -ul care sunt corecte pe baza unei interpretări legaliste a standardelor ISO C și C ++, dar care ar surprinde mulți programatori de software. Prin urmare, este benefic dacă FMEA este executat de o echipă de ingineri care au o înțelegere aprofundată a cerințelor, arhitecturii, proiectării și implementării compilatorilor. Pentru fiecare mod de eșec identificat trebuie să fie furnizate una sau mai multe măsuri de atenuare pentru a reduce riscul.

Metodologia TARA identifică și evaluează vulnerabilitățile cibernetice și selectează contramăsuri pentru atenuarea acestor vulnerabilități. Metodologia este compatibilă cu cerințele ISO 21434.

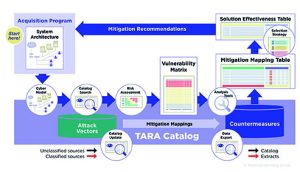

Fluxul de lucru Tara (Figura 2) utilizează detalii tehnice ale sistemului pentru a construi un model cibernetic al arhitecturii sistemului. Aceasta oferă o bază pentru căutarea catalogului pentru vectori de atac plauzibili. Pot fi utilizate bazele de date de enumerări și clasificări comune de atac, iar lista vectorilor de atac este filtrată și clasată în funcție de riscul evaluat. Lista vulnerabilităților este combinată cu datele de mapare de atenuare din catalog pentru a identifica o listă inițială de contramăsuri, care este filtrată și clasată pe baza utilității evaluate și a costurilor ciclului de viață, producând un tabel de mapare a atenuării.

Fluxul de lucru Tara (Figura 2) utilizează detalii tehnice ale sistemului pentru a construi un model cibernetic al arhitecturii sistemului. Aceasta oferă o bază pentru căutarea catalogului pentru vectori de atac plauzibili. Pot fi utilizate bazele de date de enumerări și clasificări comune de atac, iar lista vectorilor de atac este filtrată și clasată în funcție de riscul evaluat. Lista vulnerabilităților este combinată cu datele de mapare de atenuare din catalog pentru a identifica o listă inițială de contramăsuri, care este filtrată și clasată pe baza utilității evaluate și a costurilor ciclului de viață, producând un tabel de mapare a atenuării.

Contramăsurile sunt selectate pe baza costurilor și a nivelului de toleranță la risc pentru a crea un tabel de eficiență a soluției care listează contramăsurile/atenuările recomandate și oferă detalii despre eficacitatea fiecărei contramăsuri pe gama de vulnerabilități evaluate. De asemenea, pot fi utilizate informații din alte baze de date, cum ar fi CWE (tipuri de slăbiciune software și hardware) și CVE (vulnerabilități dezvăluite în domeniul cibersecurității).

Natura dinamică a securității cibernetice înseamnă o repetare regulată a analizelor de mai sus este necesară.

Rezultatul FMEA și Tara

Vulnerabilitățile induse de compilator pot fi clasificate ca fiind legate de clase de vulnerabilitate standard, atacuri de canale laterale, comportament nedefinit și încălcări persistente ale statului. Atezitările asociate sunt cerințele legate de securitate cibernetică care trebuie implementate de către furnizorul de instrumente. Acestea includ protecția împotriva atacurilor de stivuire prin intermediul canalelor de stivă plasate de compilator, măsuri pentru detectarea fluxului tampon sau prevederi pentru a susține randomizarea machetei memoriei.

Utilizatorul instrumentului este obligat să îndeplinească orientările generice de codificare și orientările specifice utilizării setului de instrumente de compilator. Conformitatea Asociației de Fiabilitate a Software -ului pentru industria auto (MISRA) este considerată un minim, iar respectarea la ghidurile de codificare SEI Cert C/C ++ oferă o prevenire mai cuprinzătoare. Orientările pentru un anumit set de instrumente de compilator depind în mare măsură de optimizarea de către furnizorul de compilator.

Unii vânzători susțin că cerințele FUSA și cibersecuritate inhibă toate optimizările aplicate de compilator, în timp ce unii dezvoltatori de compilatori aplică o interpretare foarte legalistă a standardului ISO C și consideră riscurile insuficiente de securitate cibernetică indusă de compilator ca un efect secundar .

Terenul de mijloc este deținut de cei care consideră că optimizările nu trebuie să introducă riscuri FUSA și securitate cibernetică dacă, și numai dacă, compilatorul oferă informații de diagnostic suficiente despre optimizările aplicate pentru a face utilizatorul instrumentului conștient de posibilele consecințe.