Кваліфікація інструментів компілятора для функціональної безпеки та кібербезпеки

У 2020 році Економічна комісія ООН для Європи оприлюднила регламент щодо єдиних положень щодо затвердження транспортних засобів щодо системи кібербезпеки та кібербезпеки, також відомої як WP.29.

У 2020 році Економічна комісія ООН для Європи оприлюднила регламент щодо єдиних положень щодо затвердження транспортних засобів щодо системи кібербезпеки та кібербезпеки, також відомої як WP.29.

У ЄС, Японії, Кореї та Великобританії цей регламент включається до законодавства про затвердження типу транспортних засобів, що надає відповідність кібербезпеки як не підлягає обороту для забезпечення доступу до ринку.

Хоча WP.29 не згадується про ISO/SAE 21434: 2021 Стандарт інженерного транспортного засобу для інженерії, розуміється, що якщо OEM та його ланцюг поставок можуть продемонструвати відповідність цьому стандарту, то це відповідність може бути використана для демонстрації відповідності до Регламент WP.29. Демонстрація дотримання стандарту кібербезпеки ISO повинна захищати виробники OEM та їх постачальників від відповідальності.

Кваліфікація компілятора

Стандарт ISO 26262 присвячує главу критеріям для визначення необхідного рівня довіри до програмного інструменту та надає методи кваліфікації інструменту для створення доказів того, що він підходить для використання для функціональної розробки програмного забезпечення, пов'язаного з безпекою.

Чотири методи кваліфікують програмний інструмент: підвищення впевненості від використання; оцінка процесу розвитку; перевірка програмного інструменту; та розвиток відповідно до стандарту безпеки.

Для більш високих рівнів цілісності безпеки (ASIL) підходять лише два останні методи. Перевірка інструментів означає використання заходів для підтвердження того, що програмний інструмент відповідає визначеним вимогам для своєї мети.

Для задоволення вимог до перевірки інструменту ISO 26262 використовуються два різних підходи. Деякі постачальники компіляторів виконують власну перевірку інструменту та запрошують орган оцінки відповідності, щоб підтвердити, що інструмент та його документація з безпеки підходять за призначенням. Клієнт отримує сертифікований набір інструментів компілятора і потребує лише застосування вказівок із посібника з безпеки, щоб показати, що випадок використання сумісний з кваліфікованим випадком використання. Інші постачальники пропонують сертифіковану (проти сертифіковану) компіляторну набір інструментів плюс методологію кваліфікації інструменту з допоміжними інструментами та документацією.

Методика кваліфікації інструменту, як правило, сертифікована, і замовник повинен виконати кваліфікацію інструменту, яку можна узагальнити як:

* Визначення випадків використання для визначення вимог, які повинні бути задоволені інструментом

* Вибір відповідних тестів для перевірки цих вимог

* Виконання тестів та аналіз результатів тестів

* Генерування документації щодо безпеки та застосування рекомендацій з документів безпеки.

Існують приховані витрати з таким підходом, такими як вивчення методології кваліфікації та пов'язаного з цим інструментом, ліцензування необхідних тестів наборів, виконання процесу перевірки інструменту, взаємодія з сертифікатором і, нарешті, що робити, якщо тести провалюються.

Кваліфікація компілятора

Компілятор може змінювати (оптимізувати) поведінку програми способами, які програміст не передбачив. Структурний намір розробника програмного забезпечення може бути точно не зображений у остаточному представленні вихідної програми, і компілятор може впливати на безпеку програмного забезпечення.

На відміну від стандарту функціональної безпеки ISO (FUSA), стандарт кібербезпеки ISO (ISO 21434 Розділ 5.4.7 Управління інструментами) не визначає вимог кваліфікації інструменту. Критерії визначення необхідного рівня впевненості в наборі інструментів компілятора для розробки програмного забезпечення, пов’язаного з кібербезпекою, невідомі, і не вказано метод, щоб продемонструвати, що критерії, пов'язані з кібербезпекою

Стандарт ISO містить посилання на стандарт функціональної безпеки ISO. Проведений метод перевірки інструменту стандарту ISO 26262 підходить для кваліфікації набору інструментів компілятора, що використовується для розробки програмного забезпечення, що відповідає регулюванню кібербезпеки. Для того, щоб застосувати цей метод, необхідно встановити критерії перевірки інструменту для розробки програмного забезпечення, пов'язаного з кібербезпекою.

Валідація інструментів

Аналогічно критеріям перевірки інструменту для функціональної безпеки, критерії перевірки інструменту для кібербезпеки можуть бути визначені як заходи для надання доказів того, що програмний інструмент відповідає визначеним вимогам кібербезпеки.

Ризики кібербезпеки, які можуть бути введені програмним інструментом, та їх відповідна поведінка, повинні бути проаналізовані з інформацією про можливі наслідки та з заходами, щоб уникнути їх або виявити.

Також слід вивчити реакцію програмного інструменту на аномальні умови експлуатації.

Процес інженерії місії (MAE), розроблений Національною кібербезпекою FFRDC, може бути використаний для визначення вимог до кібербезпеки набору інструментів компілятора. Цей процес сумісний з ISO 21434 Розділ 15 Аналіз загрози та методи оцінки ризику. Якщо процес MAE виконується постачальником інструментів, а результати описані в документації безпеки та кібербезпеки, це виключає необхідність користувача інструменту для виконання перевірки інструменту.

Користувач інструменту повинен оцінити залишковий ризик, пов’язаний із конкретним випадком використання, який залишається після застосування керівних принципів.

Постачальник інструменту повинен проаналізувати реакцію програмного інструменту на аномальні умови експлуатації за допомогою процесу MAE. Отримані результати перекладаються в керівні принципи та включаються до посібника з безпеки та кібербезпеки інструментів. Користувач інструменту повинен реалізувати надані вказівки та оцінити залишковий ризик для використання.

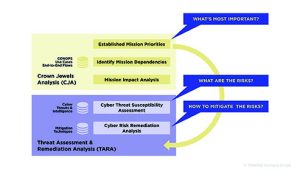

Процес MAE (рис. 1) надає аналітичний підхід для виявлення кібер -активів, найбільш критичних для виконання місії, розумійте кіберзагрози та пов'язані з цим ризики для цих активів та вибору заходів щодо пом'якшення наслідків для запобігання та/або боротьби через напади.

Режим відмов та аналіз ефектів (FMEA) та аналіз оцінки загрози та відновлення (TARA) забезпечують цілісність програмного забезпечення користувача інструменту, а не цілісність набору інструментів компілятора відповідно до мети ISO 21434 для подолання кібербезпеки в електричній та Електронні системи в межах дорожніх транспортних засобів, де системи, зовнішні транспортного засобу, не знаходяться в межах ISO 21434. Цілісність набору інструментів компілятора та файли, що експлуатуються, регулюються іншими стандартами, такими як ISO/IEC 27001 (управління інформаційною безпекою). Важливо, щоб і постачальник інструментів, і користувач також відповідали стандарту безпеки ІТ.

FMEA використовується для виявлення потенційних ризиків кібербезпеки, які набір інструментів компілятора може ввести в програмне забезпечення користувача. Мета інструменту компілятора полягає в тому, щоб поведінка програмного забезпечення складається з метою відповідності намірам користувача як у звичайних умовах, так і в умовах нападу кібербезпеки. Специфікація мови ISO C та C ++ дозволяє інженерам -компіляторам застосовувати перетворення на програмне забезпечення, правильне на основі юридичної інтерпретації стандартів ISO C та C ++, але що здивувало б багатьох програмістів програмного забезпечення. Тому вигідно, якщо FMEA виконується командою інженерів, які глибоко розуміють вимоги, архітектуру, проектування та впровадження компіляторів. Для кожного ідентифікованого режиму відмови один або кілька заходів щодо пом'якшення наслідків для зменшення ризику необхідно забезпечити.

Методика TARA визначає та оцінює кібер -вразливі місця та вибирає контрзаходи для пом'якшення цих вразливих місць. Методологія сумісна з вимогами ISO 21434.

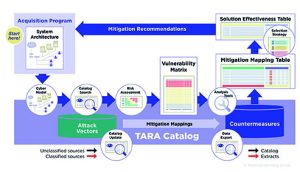

У робочому процесі TARA (рис. 2) використовуються технічні деталі системи для побудови кібер -моделі системи системи. Це дає основу для пошуку каталогу для правдоподібних векторів атаки. Загальна база даних проведення та класифікації атаки може бути використана, а перелік векторів атаки фільтрується та класифікується відповідно до оціненого ризику. Список вразливостей поєднується з даними картографування пом'якшення з каталогу для виявлення початкового переліку контрзаходів, який фільтрується та класифікується на основі оцінених витрат на корисність та життєвий цикл, створюючи таблицю картографування пом'якшення.

У робочому процесі TARA (рис. 2) використовуються технічні деталі системи для побудови кібер -моделі системи системи. Це дає основу для пошуку каталогу для правдоподібних векторів атаки. Загальна база даних проведення та класифікації атаки може бути використана, а перелік векторів атаки фільтрується та класифікується відповідно до оціненого ризику. Список вразливостей поєднується з даними картографування пом'якшення з каталогу для виявлення початкового переліку контрзаходів, який фільтрується та класифікується на основі оцінених витрат на корисність та життєвий цикл, створюючи таблицю картографування пом'якшення.

Контрзаходи вибираються на основі вартості та рівня толерантності до ризику для створення таблиці ефективності рішення, в якій перераховані рекомендовані контрзаходи/пом'якшення та надають детальну інформацію про ефективність кожного контрзаходження за діапазоном оцінених вразливостей. Також можуть бути використані інформація з інших баз даних, таких як CWE (програмне забезпечення та апаратні слабкості) та CVE (розкриті вразливості кібербезпеки).

Динамічний характер кібербезпеки означає регулярне повторення вищезазначених аналізів.

Результат FMEA та TARA

Вразливості, спричинені компілятором, можна класифікувати як пов'язані зі стандартними класами вразливості, атаками бічних каналів, невизначеною поведінкою та постійними порушеннями держав. Пов’язані пом'якшення-це вимоги, пов'язані з кібербезпекою, які повинні бути виконані постачальником інструментів. Сюди входить захист від атак на стек, за допомогою штаб-каналів, розміщених компілятором, заходи щодо виявлення буферного потоку або положення для підтримки рандомізації макета пам'яті.

Користувач інструменту зобов'язаний відповідати загальним рекомендаціям та вказівкам кодування, характерних для конкретного набору інструментів компілятора. Відповідність Асоціації надійності програмного забезпечення (MISRA) вважається мінімальною, а дотримання керівних принципів кодування SEI CERT C/C ++ забезпечує більш всебічну запобігання. Настанови щодо певного набору інструментів компілятора значною мірою залежать від оптимізації постачальником компілятора.

Деякі постачальники стверджують, що вимоги FUSA та кібербезпеки гальмують усі оптимізації, застосовані компілятором, тоді .

Середній ґрунт проводиться тими, хто вважає, що оптимізації не повинні вводити ризики FUSA та кібербезпеки, якщо і лише якщо компілятор надає достатню діагностичну інформацію про прикладні оптимізації, щоб зробити користувача інструменту про можливі наслідки.