Kwalipikasyon ng Tool ng Compiler para sa Kaligtasan ng Pag -andar at Cybersecurity

Noong 2020 pinakawalan ng United Nations Economic Commission para sa Europa ang regulasyon sa pantay na mga probisyon tungkol sa pag -apruba ng mga sasakyan na may kinalaman sa cybersecurity at cybersecurity management system, na kilala rin bilang WP.29.

Noong 2020 pinakawalan ng United Nations Economic Commission para sa Europa ang regulasyon sa pantay na mga probisyon tungkol sa pag -apruba ng mga sasakyan na may kinalaman sa cybersecurity at cybersecurity management system, na kilala rin bilang WP.29.

Sa EU, Japan, Korea at UK, ang regulasyong ito ay isinasama sa batas para sa pag-apruba ng uri ng sasakyan, na nag-render ng pagsunod sa cybersecurity bilang hindi napag-usapan para sa pag-secure ng pag-access sa merkado.

Bagaman hindi binabanggit ng WP.29 ang ISO/SAE 21434: 2021 na mga sasakyan sa kalsada -cybersecurity engineering standard, nauunawaan na kung ang isang OEM at ang supply chain nito ay maaaring magpakita ng pagsunod sa pamantayang ito, kung gayon ang pagsunod ay maaaring magamit upang ipakita ang pagsunod sa Regulasyon ng WP.29. Ang pagpapakita ng pagsunod sa pamantayan ng cybersecurity ng ISO ay dapat protektahan ang mga OEM at ang kanilang mga supplier mula sa pananagutan.

Kwalipikasyon ng Compiler

Ang pamantayang ISO 26262 ay naglalaan ng isang kabanata sa pamantayan upang matukoy ang kinakailangang antas ng kumpiyansa sa isang tool ng software at nagbibigay ng mga pamamaraan para sa kwalipikado ng tool upang lumikha ng katibayan na angkop na magamit para sa pag-unlad ng software na may kaugnayan sa kaligtasan.

Apat na pamamaraan ang kwalipikado ng isang tool ng software: nadagdagan ang kumpiyansa mula sa paggamit; pagsusuri ng proseso ng pag -unlad; pagpapatunay ng tool ng software; at pag -unlad alinsunod sa isang pamantayan sa kaligtasan.

Para sa mas mataas na antas ng integridad ng kaligtasan ng automotiko (ASIL), tanging ang huli na dalawang pamamaraan ay angkop. Ang pagpapatunay ng tool ay nangangahulugang paggamit ng mga hakbang upang patunayan na ang tool ng software ay nakakatugon sa tinukoy na mga kinakailangan para sa layunin nito.

Dalawang magkakaibang pamamaraan ang ginagamit upang matugunan ang mga kinakailangan sa pagpapatunay ng tool ng ISO 26262. Ang ilang mga tagapagtustos ng tagatala ay nagsasagawa ng pagpapatunay ng tool sa loob ng bahay at mag-imbita ng isang katawan ng pagtatasa ng pagsasaayos upang patunayan na ang tool at dokumentasyon ng kaligtasan ay angkop para sa layunin. Tumatanggap ang customer ng isang sertipikadong toolet ng compiler at kailangan lamang na ilapat ang mga alituntunin mula sa manu -manong safety upang ipakita na ang kaso ng paggamit ay katugma sa isang kwalipikadong kaso ng paggamit. Ang iba pang mga vendor ay nag -aalok ng isang sertipikadong (kumpara sa sertipikadong) toolet ng compiler kasama ang isang pamamaraan ng kwalipikasyon ng tool na may pagsuporta sa mga tool at dokumentasyon.

Ang pamamaraan ng kwalipikasyon ng tool ay karaniwang sertipikado at dapat gawin ng customer ang kwalipikasyon ng tool, na maaaring ibubuod bilang:

* Tinukoy ang kaso ng paggamit upang tukuyin ang mga kinakailangan upang masiyahan ng tool

* Pagpili ng naaangkop na mga pagsubok upang mapatunayan ang mga kinakailangang iyon

* Ang pagsasagawa ng mga pagsubok at pagsusuri sa mga resulta ng pagsubok

* Pagbuo ng dokumentasyon sa kaligtasan at paglalapat ng gabay mula sa mga dokumento sa kaligtasan.

Mayroong mga nakatagong gastos sa pamamaraang ito, tulad ng pag -aaral ng pamamaraan ng kwalipikasyon at nauugnay na tooling, paglilisensya ng mga kinakailangang suite ng pagsubok, na nagsasagawa ng proseso ng pagpapatunay ng tool, nakikipag -ugnay sa sertipikasyon at sa wakas, kung ano ang gagawin kung mabigo ang mga pagsubok.

Kwalipikasyon ng Compiler

Ang isang tagatala ay maaaring baguhin (ma -optimize) ang pag -uugali ng isang programa sa mga paraan na hindi nalaman ng programmer. Ang intensyon ng istruktura ng developer ng software ay maaaring hindi tumpak na inilalarawan sa pangwakas na representasyon ng programa ng mapagkukunan at ang tagatala ay maaaring makaapekto sa seguridad ng software.

Hindi tulad ng pamantayang ISO Functional Safety (FUSA), ang pamantayang ISO Cybersecurity (ISO 21434 Seksyon 5.4.7 Pamamahala ng Tool) ay hindi tinukoy ang mga kinakailangan sa kwalipikasyon ng tool. Ang pamantayan upang matukoy ang kinakailangang antas ng kumpiyansa sa isang toolet ng compiler para sa pagbuo ng software na may kaugnayan sa cybersecurity ay hindi alam at walang pamamaraan na tinukoy upang ipakita na ang mga pamantayan na may kaugnayan sa cybersecurity ay natugunan.

Ang pamantayan ng ISO ay naglalaman ng mga sanggunian sa pamantayang pangkaligtasan ng kaligtasan ng ISO. Ang napatunayan na paraan ng pagpapatunay ng tool ng pamantayan ng ISO 26262 ay angkop upang maging kwalipikado ang isang toolet ng compiler na ginamit sa pagbuo ng isang software na sumusunod sa regulasyon ng cybersecurity. Upang mailapat ang pamamaraang ito, ang mga pamantayan sa pagpapatunay ng tool para sa pagbuo ng software na nauugnay sa cybersecurity ay kailangang maitatag.

Pagpapatunay ng tool

Analogous sa mga pamantayan sa pagpapatunay ng tool para sa kaligtasan sa kaligtasan, ang pamantayan para sa pagpapatunay ng tool para sa cybersecurity ay maaaring tinukoy bilang mga hakbang upang magbigay ng katibayan na ang tool ng software ay sumusunod sa tinukoy na mga kinakailangan sa cybersecurity.

Ang mga panganib sa cybersecurity na maaaring ipakilala ng tool ng software at ang kanilang mga kaukulang pag -uugali ay dapat masuri na may impormasyon sa mga posibleng kahihinatnan at may mga hakbang upang maiwasan o makita ang mga ito.

Ang reaksyon ng tool ng software sa mga anomalyang kondisyon ng operating ay dapat ding suriin.

Ang proseso ng Mission Assurance Engineering (MAE) na binuo ng National Cyber Security FFRDC ay maaaring magamit upang tukuyin ang mga kinakailangan sa cybersecurity ng toolet ng compiler. Ang prosesong ito ay katugma sa ISO 21434 Kabanata 15 Mga Pagsusuri ng Banta at Mga Paraan ng Pagtatasa sa Panganib. Kung ang proseso ng MAE ay isinasagawa ng vendor ng tool at ang mga resulta ay inilarawan sa dokumentasyon ng kaligtasan at cybersecurity, tinanggal nito ang pangangailangan para sa gumagamit ng tool upang magsagawa ng isang pagpapatunay ng tool.

Dapat masuri ng gumagamit ng tool ang natitirang panganib na nauugnay sa tukoy na kaso ng paggamit na nananatili pagkatapos mag -apply ng mga alituntunin.

Kailangang pag -aralan ng tool supplier ang reaksyon ng tool ng software sa mga anomalyang kondisyon ng operating gamit ang proseso ng MAE. Ang mga natuklasan ay isinalin sa mga alituntunin at kasama sa Tool ng Kaligtasan at Cybersecurity Manu -manong. Ang gumagamit ng tool ay dapat ipatupad ang ibinigay na mga alituntunin at masuri ang natitirang panganib para sa isang kaso ng paggamit.

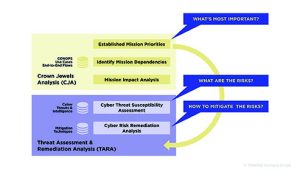

Ang proseso ng MAE (Larawan 1) ay nagbibigay ng isang diskarte sa analytic upang makilala ang mga assets ng cyber na pinaka kritikal sa tagumpay ng misyon, maunawaan ang mga banta sa cyber at mga nauugnay na panganib sa mga pag -aari at pumili ng mga hakbang sa pagpapagaan upang maiwasan at/o labanan ang mga pag -atake.

Ang isang Failure Mode at Effect Analysis (FMEA) at isang pagbabanta at pagtatasa ng remediation (TARA) ay matiyak na ang integridad ng software ng tool ng gumagamit, sa halip na ang integridad ng toolet ng compiler alinsunod sa layunin ng ISO 21434 upang matugunan ang cybersecurity sa electrical at Ang mga elektronikong sistema sa loob ng mga sasakyan sa kalsada kung saan ang mga system na panlabas sa sasakyan ay wala sa loob ng saklaw ng ISO 21434. Ang integridad ng toolet ng compiler at mga file na pinatatakbo ay pinamamahalaan ng iba pang mga pamantayan tulad ng ISO/IEC 27001 (pamamahala ng seguridad sa impormasyon). Mahalaga na ang parehong tagapagtustos ng tool at gumagamit ay sumunod din sa isang pamantayan sa seguridad ng IT.

Ginagamit ang FMEA upang makilala ang mga potensyal na panganib sa cybersecurity na maaaring ipakilala ng toolet ng compiler sa software ng gumagamit. Ang layunin ng tool ng tagatala ay para sa pag -uugali ng software na naipon upang matugunan ang mga hangarin ng gumagamit sa ilalim ng parehong normal na mga kondisyon at sa ilalim ng mga kondisyon ng pag -atake sa cybersecurity. Ang pagtutukoy ng wika ng ISO C at C ++ ay nagbibigay -daan sa mga inhinyero ng compiler na mag -aplay ng mga pagbabagong -anyo sa software na tama batay sa isang ligal na interpretasyon ng mga pamantayan ng ISO C at C ++, ngunit kung saan ay sorpresa ang maraming mga programer ng software. Samakatuwid ito ay kapaki-pakinabang kung ang FMEA ay isinasagawa ng isang koponan ng mga inhinyero na may malalim na pag-unawa sa mga kinakailangan ng mga compiler, arkitektura, disenyo at pagpapatupad. Para sa bawat natukoy na mode ng pagkabigo isa o higit pang mga hakbang sa pagpapagaan upang mabawasan ang panganib ay dapat ibigay.

Ang pamamaraan ng TARA ay kinikilala at tinatasa ang mga kahinaan sa cyber at pumipili ng mga countermeasures upang mapagaan ang mga kahinaan. Ang pamamaraan ay katugma sa mga kinakailangan ng ISO 21434.

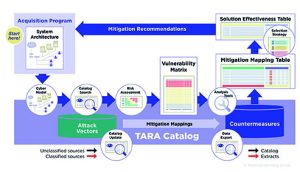

Ang Tara Workflow (Larawan 2) ay gumagamit ng mga detalye ng teknikal na system upang makabuo ng isang modelo ng cyber ng arkitektura ng system. Nagbibigay ito ng isang batayan para sa paghahanap ng katalogo para sa maaaring mangyari na mga vectors ng pag -atake. Ang karaniwang pag -atake ng pattern ng pag -atake at pag -uuri ng database ay maaaring magamit at ang listahan ng mga pag -atake ng mga vectors ay na -filter at na -ranggo ayon sa nasuri na peligro. Ang listahan ng mga kahinaan ay pinagsama sa data ng pagma -map ng pagbabawas mula sa katalogo upang makilala ang isang paunang listahan ng mga countermeasures, na na -filter at na -ranggo batay sa nasuri na utility at gastos sa lifecycle, na gumagawa ng isang talahanayan ng pagmamapa.

Ang Tara Workflow (Larawan 2) ay gumagamit ng mga detalye ng teknikal na system upang makabuo ng isang modelo ng cyber ng arkitektura ng system. Nagbibigay ito ng isang batayan para sa paghahanap ng katalogo para sa maaaring mangyari na mga vectors ng pag -atake. Ang karaniwang pag -atake ng pattern ng pag -atake at pag -uuri ng database ay maaaring magamit at ang listahan ng mga pag -atake ng mga vectors ay na -filter at na -ranggo ayon sa nasuri na peligro. Ang listahan ng mga kahinaan ay pinagsama sa data ng pagma -map ng pagbabawas mula sa katalogo upang makilala ang isang paunang listahan ng mga countermeasures, na na -filter at na -ranggo batay sa nasuri na utility at gastos sa lifecycle, na gumagawa ng isang talahanayan ng pagmamapa.

Ang mga countermeasures ay napili batay sa gastos at ang antas ng pagpapahintulot sa panganib upang lumikha ng isang talahanayan ng pagiging epektibo ng solusyon na naglilista ng inirekumendang mga countermeasures/mitigations at nagbibigay ng mga detalye sa pagiging epektibo ng bawat countermeasure sa hanay ng mga kahinaan na nasuri. Ang impormasyon mula sa iba pang mga database, tulad ng CWE (software at mga uri ng kahinaan ng hardware) at CVE (isiniwalat ang mga kahinaan sa cybersecurity) ay maaari ring magamit.

Ang dinamikong likas na katangian ng cybersecurity ay nangangahulugang regular na pag -uulit ng mga pagsusuri sa itaas ay kinakailangan.

Ang resulta ng FMEA at TARA

Ang mga kahinaan na sapilitan ng compiler ay maaaring maiuri bilang nauugnay sa mga karaniwang klase ng kahinaan, pag-atake sa gilid ng channel, hindi natukoy na pag-uugali at patuloy na paglabag sa estado. Ang mga nauugnay na pagpapagaan ay mga kinakailangan na nauugnay sa cybersecurity na dapat ipatupad ng vendor ng tool. Kasama dito ang proteksyon laban sa mga pag-atake ng stack-slashing sa pamamagitan ng compiler na inilagay ang mga stack-canaries, mga hakbang upang makita ang buffer-overflow, o mga probisyon upang suportahan ang randomisation ng layout ng memorya.

Kinakailangan ang gumagamit ng tool upang matugunan ang mga generic na alituntunin ng coding at mga alituntunin na tiyak sa partikular na toolet ng compiler na ginagamit. Ang pagsunod sa software ng software ng software ng motor (MISRA) ay itinuturing na isang minimum, at ang pagsunod sa SEI CERT C/C ++ na mga alituntunin ng coding ay nagbibigay ng mas malawak na pag -iwas. Ang mga alituntunin para sa isang partikular na toolet ng compiler ay nakasalalay sa pag -optimize ng nagtitinda ng tagatala.

Ang ilang mga nagtitinda ay nagsasabing ang mga kinakailangan sa FUSA at cybersecurity ay pumipigil sa lahat ng mga pag-optimize na inilalapat ng tagatala, habang ang ilang mga tagabuo ng tagatala ay nag-aaplay ng isang napaka-ligal na interpretasyon ng pamantayan ng ISO C at isaalang-alang ang mga panganib na sapilitan na mga panganib sa cybersecurity bilang isang epekto ng hindi sapat na pag-unawa ng gumagamit ng wika ng programming .

Ang gitnang lupa ay gaganapin ng mga naniniwala na ang mga pag -optimize ay hindi kailangang ipakilala ang mga panganib sa FUSA at cybersecurity kung, at kung lamang, ang tagatala ay nagbibigay ng sapat na impormasyon sa diagnostic tungkol sa inilapat na pag -optimize upang gawin ang gumagamit ng tool ng mga posibleng kahihinatnan.